UDP flood

Un attacco UDP flood è un tipo di attacco Denial of Service. Come per altri attacchi flood, come il Ping flood, l’HTTP flood e il SYN flood, un cybercriminale invia una serie di pacchetti di dati manipolati al sistema di destinazione. Il suo scopo è di sovraccaricarlo fino a quando non sarà più in grado di rispondere a richieste legittime. A questo punto, il servizio effettivo collassa.

Che cos’è un attacco UDP flood?

Nel caso dell’UDP flood si tratta di un cosiddetto attacco DoS volumetrico: come per il ping flood, l’obiettivo è quello di sovraccaricare il sistema oggetto dell’attacco con un flusso eccessivo di dati in ingresso. Quindi, l’UDP flood differisce sia dal Ping of Death, che provoca il crash del sistema di destinazione sfruttando un errore di memoria, sia dal SYN flood, che consuma le risorse sul server. Tutti gli attacchi DoS menzionati hanno in comune l’intenzione di sovraccaricare il bersaglio e di impedirne, quindi, l’uso legittimo.

L’UDP flood si è guadagnato l’attenzione del grande pubblico grazie a spettacolari attacchi hacker contro organizzazioni globali. Oltre a Scientology, sono state attaccate aziende del settore mediatico e finanziario. I siti web e i servizi interessati sono collassati per il carico del flusso di dati diventando inaccessibili ai loro utenti, talvolta anche per diverse ore. In questo tipo di attacchi, è stato utilizzato il potente strumento Low OrbitIon Cannon (LOIC) per lanciare l’UDP flood.

Come funziona l’attacco UDP flood

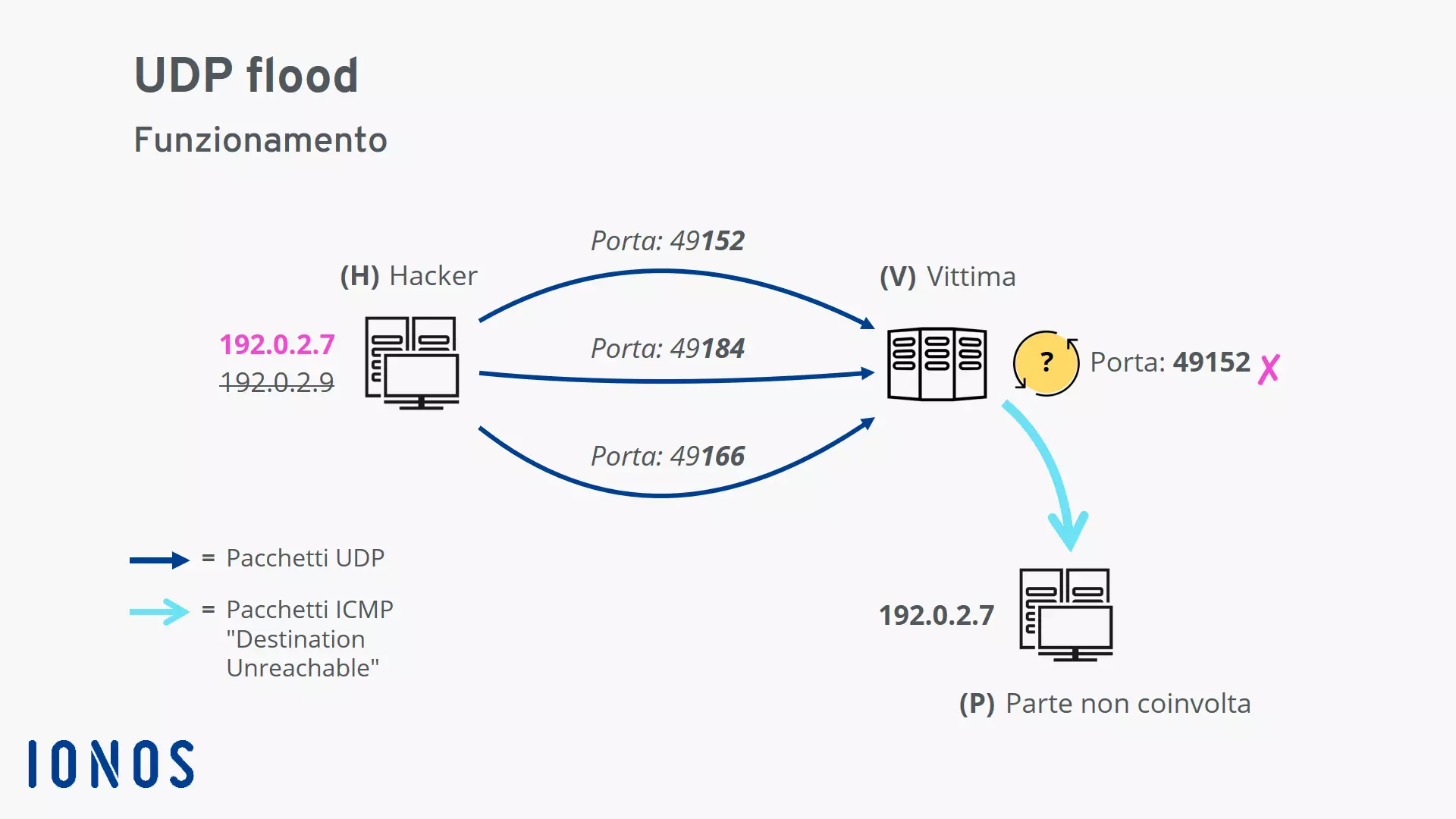

L’attacco UDP flood si basa sullo User Datagram Protocol (UDP). Se un pacchetto UDP viene ricevuto da un server, il sistema operativo verifica la presenza di applicazioni in ascolto sulla porta specificata. Se non trova alcuna applicazione, il server deve informare il mittente. Poiché UDP è un protocollo connectionless (senza connessione), il server utilizza l’ICMP (Internet Control Message Protocol) per informare il mittente che non è stato possibile consegnare il pacchetto.

Un attacco UDP flood si svolge nel modo seguente:

- Un utente malevolo invia pacchetti UDP con un indirizzo IP del mittente falsificato a porte casuali sul sistema oggetto dell’attacco.

- Il sistema di destinazione deve ripetere il seguente processo per ogni pacchetto in entrata:

- Controllare se ci sono applicazioni in ascolto sulla porta specificata nel pacchetto UDP; dal momento che si tratta di una porta selezionata casualmente, in genere non è così.

- Inviare al presunto mittente un pacchetto ICMP “Destination Unreachable”; poiché l’indirizzo IP è stato falsificato, questi pacchetti vengono solitamente ricevuti da una parte non coinvolta.

Come difendersi dagli attacchi UDP flood

Un attacco di rete volumetrico può essere facilmente individuato attraverso l’improvviso picco nel volume del traffico di rete in entrata. Il traffico di rete viene regolarmente monitorato dai provider di rete e da altre parti interessate e specializzate. In questo modo, si può intervenire per ridurre al minimo i danni dell’attacco.

Le misure che forniscono una protezione efficace contro gli attacchi UDP flood includono in particolare le seguenti:

- Limitare le risposte ICMP per unità di tempo: la limitazione delle risposte ICMP si verifica in genere a livello del sistema operativo.

- Filtraggio a livello di firewall sul server: ciò consente di scartare i pacchetti sospetti. Tuttavia, anche il firewall può collassare sotto il carico di un attacco UDP flood.

- Filtraggio dei pacchetti UDP ad eccezione del DNS a livello di rete: le query DNS vengono in genere eseguite tramite UDP. Qualsiasi altra fonte che genera un traffico UDP eccessivo viene classificata come sospetta e i pacchetti vengono scartati.

Per mitigare un attacco in corso, gli amministratori dei server utilizzano anche servizi cloud specializzati come Cloudflare, che dividono il traffico di rete su diversi data center distribuiti a livello globale. Questa procedura fornisce così una larghezza di banda maggiore per assorbire meglio il volume del flusso di dati in ingresso in caso di attacco. Inoltre, per impostazione predefinita, il flusso di dati viene filtrato per bloccare gli attacchi già nella fase iniziale.