NTLM: come funziona il protocollo

Le reti informatiche sono vulnerabili agli attacchi se non sono protette adeguatamente. L’obiettivo è quindi di impedire l’accesso non autorizzato ai dati e ai servizi condivisi da parte di terzi. Per permettere agli utenti legittimi di connettersi tra loro, è quindi necessario creare accessi sicuri alla rete che altrimenti sarebbe chiusa. A tal fine sono necessarie alcune procedure di sicurezza. Con NT LAN Manager (NTLM) Microsoft ha svolto la funzione di pioniere nell’introduzione di una procedura di autenticazione, considerata però adesso obsoleta. Come funziona il protocollo?

Che cos’è NTLM?

NTLM è un insieme di protocolli di autenticazione sviluppato da Microsoft. Avviato inizialmente come protocollo proprietario, NTLM è ora disponibile anche per i sistemi che non utilizzano Windows. NT LAN Manager consente l’autenticazione reciproca di computer e server diversi. La maggior parte delle reti ha l’obiettivo di impedire l’accesso a partecipanti non autorizzati. Per questo motivo è necessario attuare una procedura di verifica: solo se il client dispone delle autorizzazioni necessarie, può accedere alla rete o utilizzare i suoi servizi.

Il protocollo prevede l’autenticazione di un client mediante un nome utente e una password associata. A tal fine, avviene uno scambio tra il dispositivo dell’utente e un server. Quest’ultimo conosce i dati di login e quindi può controllare l’accesso e autorizzarlo.

Come funziona l’autenticazione NTLM?

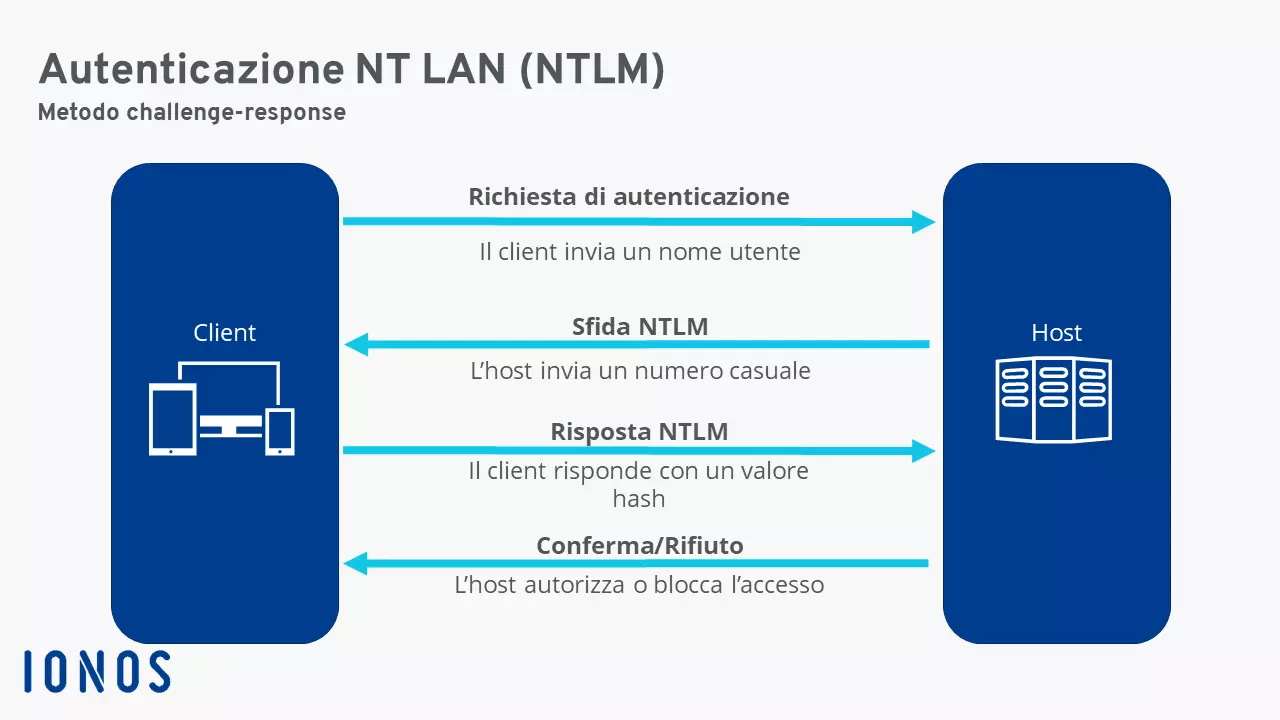

Per verificare l’autenticità di un partecipante della rete, NTLM utilizza un metodo challenge-response. A tale scopo, il client e l’host svolgono diversi passaggi:

- Il client invia un nome utente all’host.

- L’host risponde con un numero casuale, la “sfida” o challenge.

- Il client genera da questo numero e dalla password utente un valore hash e lo invia come risposta.

- Anche l’host, che conosce la password, determina il valore hash e può quindi confrontarlo con quello della risposta del client.

- Se entrambi i valori corrispondono, l’autenticità del client viene confermata e l’accesso può essere concesso. Se invece non c’è corrispondenza, il client viene bloccato.

Per evitare che durante la trasmissione in rete la password venga letta facilmente da terzi non autorizzati, si utilizza la funzione di hash. Si tratta di una funzione matematica che converte la password in una stringa incomprensibile. Poiché questa conversione non può essere prontamente invertita, le funzioni hash svolgono un ruolo importante nella crittologia.

Durante la negoziazione tra client e host, le informazioni vengono trasmesse in parte sotto forma di flag NTLM, che consistono in un codice lungo 4 byte. I Negotiation Flags, che in parte si differenziano tra loro anche di un solo bit, forniscono informazioni sullo stato della procedura di login.

Campi di applicazione di NTLM

Il protocollo NTLM è progettato per connettere più computer Windows tra loro o a un server. Il metodo garantisce la sicurezza controllando l’autorizzazione di accesso dei client. Windows utilizza NTLM come metodo Single Sign-On (SSO). Questo significa che gli utenti devono accedere una sola volta per utilizzare diverse applicazioni all’interno del dominio.

NTML è ormai considerato obsoleto e Microsoft lo sta rimpiazzando con Kerberos che offre un protocollo di autenticazione più sicuro. NTLM viene comunque ancora utilizzato, ma principalmente per supportare i servizi più datati. Per gli amministratori di reti più grandi può essere utile disabilitare il protocollo NTLM se non è effettivamente necessario. In questo modo, si impedisce a un client di effettuare l’accesso accidentalmente creando una falla di sicurezza.

Protocollo NTLM: vantaggi e svantaggi del metodo

Un vantaggio di NTML è che per l’autenticazione non bisogna inviare sulla rete password non protette. La trasmissione dal client al server avviene unicamente sotto forma di valore hash. Questo garantisce certamente un maggiore livello di sicurezza. Il valore hash ha, tuttavia, lo svantaggio di essere l’equivalente di una password. Se la trasmissione viene intercettata, può venir meno la sicurezza promessa dal sistema. La password è crittografata tramite MD4, una procedura considerata ormai poco sicura. Tali valori hash possono essere decodificati abbastanza facilmente.

Un ulteriore svantaggio è che NTLM non supporta l’autenticazione multifattore (MFA, Multi Factor Authentication). Soprattutto quando si tratta di dati sensibili, si consiglia di mettere in atto diversi meccanismi di protezione, mentre il metodo challenge-response di NTLM consente un solo metodo di autenticazione e cioè quello tramite nome utente e password.