Autenticazione SMTP: e-mail sicure contro lo spam con il protocollo SMTP-Auth

L’autenticazione SMTP è in grado di incrementare significativamente la sicurezza del tuo server SMTP. Una procedura di autenticazione configurata correttamente fa in modo che i messaggi possano essere inviati solo da un utente o da un client SMTP autorizzato.

Che cos’è l’autenticazione SMTP?

L’autenticazione SMTP (“SMTP authentication” in inglese), spesso abbreviata in SMTP-Auth o ASMTP, è un’estensione dell’Extended SMTP (ESMTP), a sua volta estensione del protocollo di rete SMTP. Essa consente a un client SMTP di accedere a un server SMTP utilizzando un meccanismo di autenticazione. In questo modo si ha la certezza che le e-mail siano inviate in rete e inoltrate attraverso il server solo da persone fidate. I dati di log possono inoltre essere utilizzati per determinare se qualcuno ha utilizzato il server come relay SMTP.

Autenticazione SMTP: a cosa serve?

Lo scopo di SMTP-Auth è quello di impedire che un server SMTP venga usato impropriamente come “open mail relay” per distribuire spam nella rete. Anche se oggi la situazione non è più così critica come un tempo, capita ancora di imbattersi in server open relay per i quali non è stata impostata l’autenticazione SMTP. A volte questo è il risultato della negligenza di un’amministrazione inesperta che apre temporaneamente il proprio server a scopo di test. Più spesso, il problema è dovuto a un’errata configurazione dei firewall e delle applicazioni di sicurezza esterne.

Non bisogna sottovalutare le conseguenze di un mancato utilizzo o di una configurazione non corretta dell’autenticazione SMTP. Infatti, gli open mail relay vengono solitamente identificati come tali nel giro di pochi giorni o addirittura ore, finendo così nelle cosiddette blacklist. Quando ciò accade, tutte le e-mail provenienti dal tuo server di posta elettronica, anche quelle legittime, finiranno nei filtri antispam dei destinatari. Per chi gestisce i server, questo non comporta solo un aumento di traffico del server e-mail a causa dei messaggi di spam inviati, ma anche un danno alla reputazione e un costo in termini di tempo, che si traducono solitamente in danni monetari. È proprio per questo che oggi quasi tutti i server di posta utilizzano protocolli ESMTP in combinazione con ASMTP (SMTP avanzato con autenticazione SMTP).

Come funziona ASMTP?

Una caratteristica essenziale dell’autenticazione SMTP è che le e-mail sono accettate tramite la porta TCP 587 (la porta SMTP-Auth), anziché la tradizionale porta 25, utilizzata per i server di posta SMTP. Il protocollo contiene essenzialmente una selezione di meccanismi di autenticazione con diversi livelli di sicurezza che un server SMTP può utilizzare, a seconda della sua configurazione, per verificare l’attendibilità di un client SMTP.

Questi includono, tra gli altri:

-

PLAIN: un’autenticazione che utilizza il nome utente e la password del client. Entrambi sono trasmessi in chiaro e codificati nel set di caratteri Base64. -

LOGIN: funziona comePLAIN, ma i codici Base64 per nome utente e password sono trasmessi in due passaggi anziché in uno. -

CRAM-MD5: un’alternativa aPLAINeLOGINcon un livello di sicurezza più elevato secondo il principio “challenge-response”. Con questo procedimento, la password non viene trasmessa al server in testo normale né in codice. Invece, il server presenta al client un compito di calcolo generato in modo casuale che può essere risolto solo con l’aiuto della password.

Tra gli altri meccanismi offerti troviamo, ad esempio: GSSAPI, DIGEST-MD5, MD5, OAUTH10A, OAUTHEBEARER, SCRAM-SHA-1 e NTLM.

Di seguito un esempio di autenticazione tramite LOGIN:

| Lato | Comandi e codici di stato ESMTP | Spiegazione |

|---|---|---|

| Server: | 220 smtp.server.com ESMTP Postfix | Una volta stabilita la connessione, il server SMTP risponde. |

| Client: | EHLO relay.client.com | Il client SMTP effettua l’accesso con il proprio nome host e interroga il supporto ESMTP del server tramite il comando “EHLO”. |

| Server: | 250-smtp.server.com Buongiorno 250 AUTH CRAM-MD5 LOGIN PLAIN | Il server conferma il login e quindi anche il supporto ESMTP (oppure continua con “HELO” grazie alla retrocompatibilità di SMTP). In seguito, il server offre al client una scelta di meccanismi di autenticazione. |

| Client: | AUTH LOGIN | Il client seleziona il meccanismo di autenticazione LOGIN. |

| Server: | 334 VXNlcm5hbWU6 | Il server chiede il nome utente del mittente con il codice Base64 (“username:”). |

| Client: | TWF4IE11c3Rlcm1hbm4= | Il client risponde nel codice Base 64 con “Maria Lupi”. |

| Server: | 334 UGFzc3dvcmQ6 | Il server chiede tramite il codice Base64 la “password:” del mittente. |

| Client: | SWNoYmlua2VpblNwYW1tZXI= | Il client risponde con il codice Base64 per la password. In questo esempio, si tratta di “Nonsonounospammer”. |

| Server: | 235 OK | Il server conferma l’autenticazione. Inizia la trasmissione dell’e-mail secondo lo standard SMTP. |

Come si configura l’autenticazione SMTP?

Nella maggior parte dei client di posta elettronica l’autenticazione SMTP è configurata automaticamente quando si crea un nuovo account. Se così non fosse, potrebbe essere necessario un intervento manuale. Di seguito sono riportate le istruzioni per la configurazione in Outlook, Gmail e IONOS Mail.

- Utilizza al meglio le tue e-mail grazie all'IA (opzionale)

- Indirizzo di posta elettronica personalizzato

- Dominio incluso

- E-mail sicura con protezione antivirus e antispam

Configurare SMTP-Auth in Outlook

- Fai clic su “Impostazioni account” nel menu e poi di nuovo sulla voce omonima.

- Seleziona l’account e fai clic su “Cambia”.

- Fai clic su “Altre impostazioni” nella finestra appena aperta.

- Apri la scheda “Server di posta in uscita” e seleziona l’opzione ”Il server di posta in uscita (SMTP) richiede l’autenticazione”.

- Seleziona la voce “Usa le stesse impostazioni del server di posta in arrivo”.

- Conferma con “OK “. La finestra si chiude.

- Fai clic su “Avanti”. Outlook verifica ora le impostazioni del nuovo account. Al termine del test, fai clic su “Chiudi”.

- Fai clic su “Fine” e poi su “Chiudi”.

In alternativa, se utilizzi Microsoft 365 puoi attivare l’autenticazione SMTP attraverso le funzioni di amministrazione di Microsoft 365 o tramite Windows PowerShell.

Per visualizzare questo video, sono necessari i cookie di terze parti. Puoi accedere e modificare le impostazioni dei cookie qui.

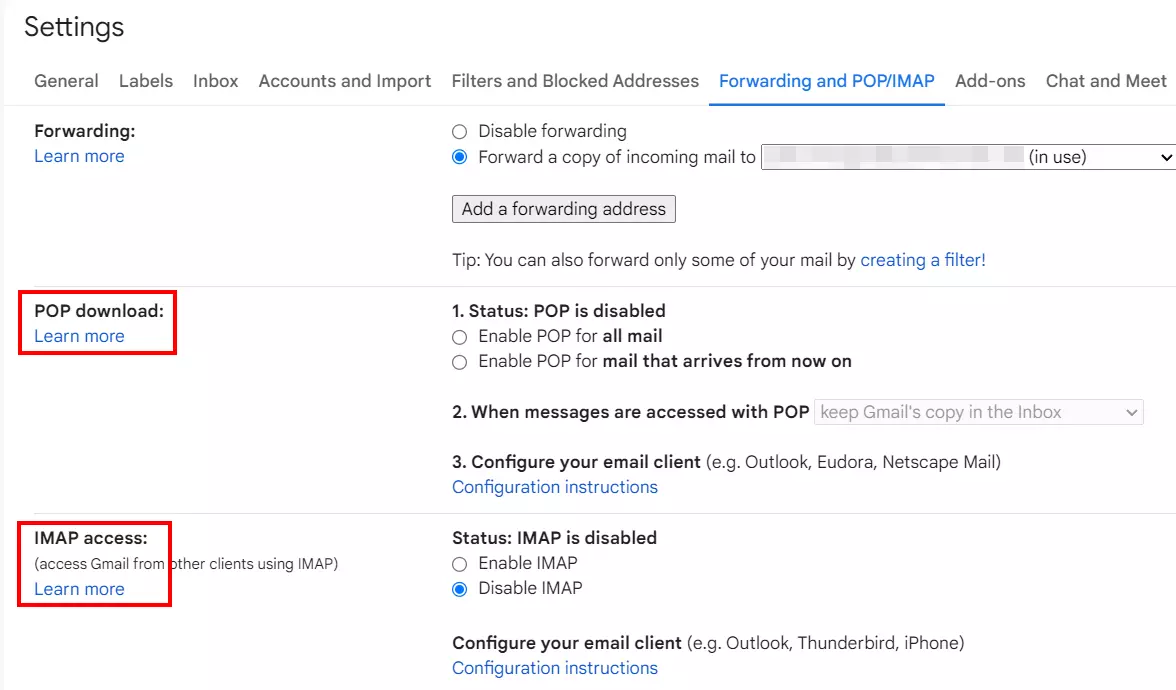

Per visualizzare questo video, sono necessari i cookie di terze parti. Puoi accedere e modificare le impostazioni dei cookie qui. Abilitare l’autenticazione SMTP in Gmail

Collegando il proprio indirizzo Gmail a un client desktop, è possibile attivare anche l’autenticazione SMTP:

- Accedi al tuo account Gmail.

- Fai clic su “Impostazioni” e seleziona “Visualizza tutte le impostazioni”.

- Passa alla scheda “Inoltro e POP/IMAP”.

- A questo punto puoi fare clic su “Ulteriori informazioni”, presente sia nella sezione “Scarica tramite POP” che in “Accesso IMAP”.

- In entrambi i casi, si aprirà la scheda con le istruzioni di configurazione. Qui si trovano anche tutte le informazioni sul server di posta in uscita (SMTP), compresa l’autenticazione SMTP.

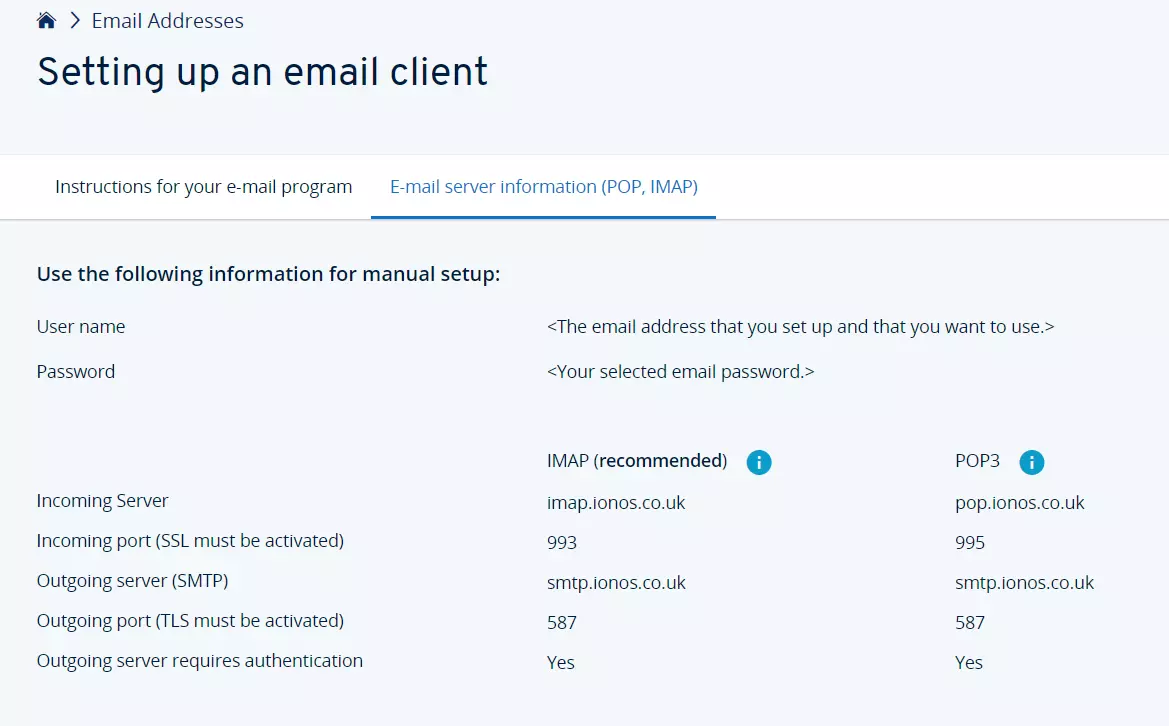

Configurare l’autenticazione SMTP su IONOS Mail

Per chi utilizza un pacchetto E-Mail IONOS con Webmail, il protocollo SMTP-Auth è abilitato automaticamente. Durante la configurazione di IONOS Mail nel client desktop di propria scelta, è possibile configurare comodamente l’autenticazione. Trovi le impostazioni corrispondenti, compresa la porta di autenticazione SMTP, nell’area cliente:

- Accedi alla tua area cliente IONOS tramite la pagina di login ufficiale.

- Nella panoramica dei prodotti, seleziona la voce “E-mail”.

- Fai quindi clic sul pacchetto E-Mail IONOS desiderato e seleziona l’indirizzo e-mail per il quale intendi impostare l’autenticazione SMTP.

- Seleziona la voce di menu “Informazioni sul server e-mail (POP, IMAP)”.

- Ora troverai tutte le informazioni necessarie per configurare il tuo indirizzo di posta elettronica, compresa l’autenticazione SMTP.

Con il tuo server e-mail IONOS disponi di un dominio professionale individuale e puoi avere il pieno controllo del tuo traffico di posta elettronica, sempre criptato in modo sicuro.

Come testare SMTP-Auth?

Per verificare se un server di posta è un relay aperto o se SMTP-Auth funziona correttamente (ad esempio, se si imposta il proprio server di posta), si può utilizzare il client Telnet. Esso viene utilizzato anche da molti spammer per localizzare manualmente le e-mail relay aperte. Dal momento che SMTP ed ESMTP sono protocolli puramente testuali, è possibile avviare ed eseguire una sessione client-server anche manualmente.

Il client Telnet è disponibile su tutti i comuni sistemi operativi e può essere richiamato per impostazione predefinita con il termine “telnet”. Nelle versioni di Windows a partire da Vista, il client deve prima essere installato o attivato nel pannello di controllo. Avrai anche bisogno del tuo nome utente e della password in codice Base64, che puoi ottenere da siti web come base64encode.net.

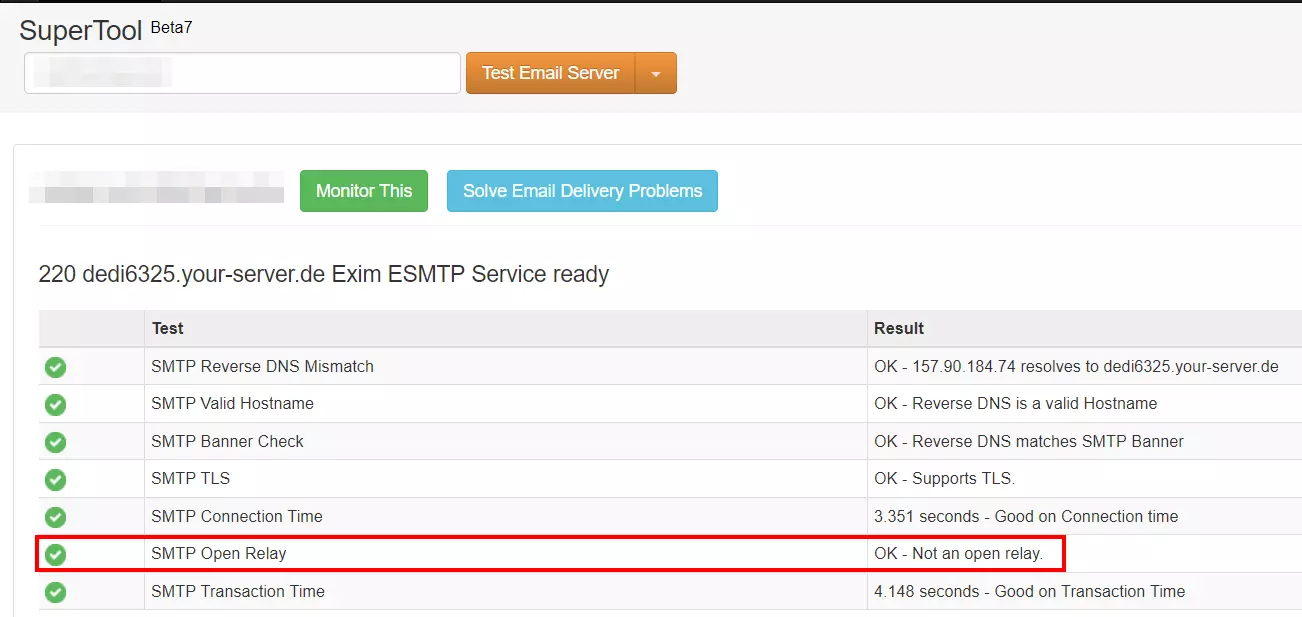

In alternativa, è possibile verificare se il server di posta utilizza l’autenticazione SMTP con l’aiuto di strumenti web come SMTP Diagnostic di MxToolbox:

- Apri SMTP Diagnostic.

- Inserisci nel campo di immissione l’indirizzo del server SMTP o qualsiasi indirizzo e-mail che utilizzi il server SMTP.

- Seleziona “Test Email Server”.

- Dopo poco tempo comparirà un elenco con le informazioni più importanti, tra cui l’autenticazione SMTP: nella riga “SMTP Open Relay” scoprirai se l’autenticazione è attivata o meno.