Blacklist e-mail: lo spam non ha nessuna possibilità

Lo spam è fastidioso, lo spam è pericoloso. Si stima che l’85 percento del traffico e-mail sia classificato come spam. Quindi può essere eliminato, ma come? L’intelligenza artificiale altamente sviluppata è in grado di riconoscere, con gli Internet Provider e i fornitori esterni di servizi di spam, schemi ricorrenti, simili o falsi, con cui lo spam viene diffuso in vari modi. E tramite i filtri generati, i mittenti vengono inseriti in una lista bloccata, una blocklist, per proteggere gli utenti da contenuti indesiderati.

Il termine “lista nera”, come l’espressione “essere una pecora nera”, è attualmente in discussione a causa della sua connotazione potenzialmente razzista. Si cercano pertanto dei nomi alternativi. Nel caso delle blacklist si tenta di stabilire termini non discriminatori nell’uso della lingua con “liste negative” o “liste di rifiuto”. In questa guida viene usato il termine “blocklist”, tranne che per scopi di definizione.

- Certificato SSL Wildcard incluso

- Registrazione di dominio sicura

- Indirizzo e-mail professionale da 2 GB

Che cos’è una blacklist?

Il termine “blacklist” indica un processo in cui i mittenti di spam vengono identificati e bloccati dall’ulteriore consegna di informazioni. A tal fine, i mittenti di spam vengono inseriti automaticamente in una blacklist di spam, che è composta da indirizzi e-mail, nomi di dominio o indirizzi IP. I mittenti di questa blocklist non possono inoltrare ulteriori dati al destinatario, né come e-mail, né tramite un modulo di contatto. Queste blacklist di spam vengono gestite in tempo reale. Il contrario di blocklist è whitelist (detta anche “allowlist“). Un altro metodo efficace per combattere lo spam è il greylisting.

Proteggete il vostro indirizzo e-mail per la vostra azienda o anche privatamente con IONOS, completo di inoltro e-mail, protezione da spam e virus.

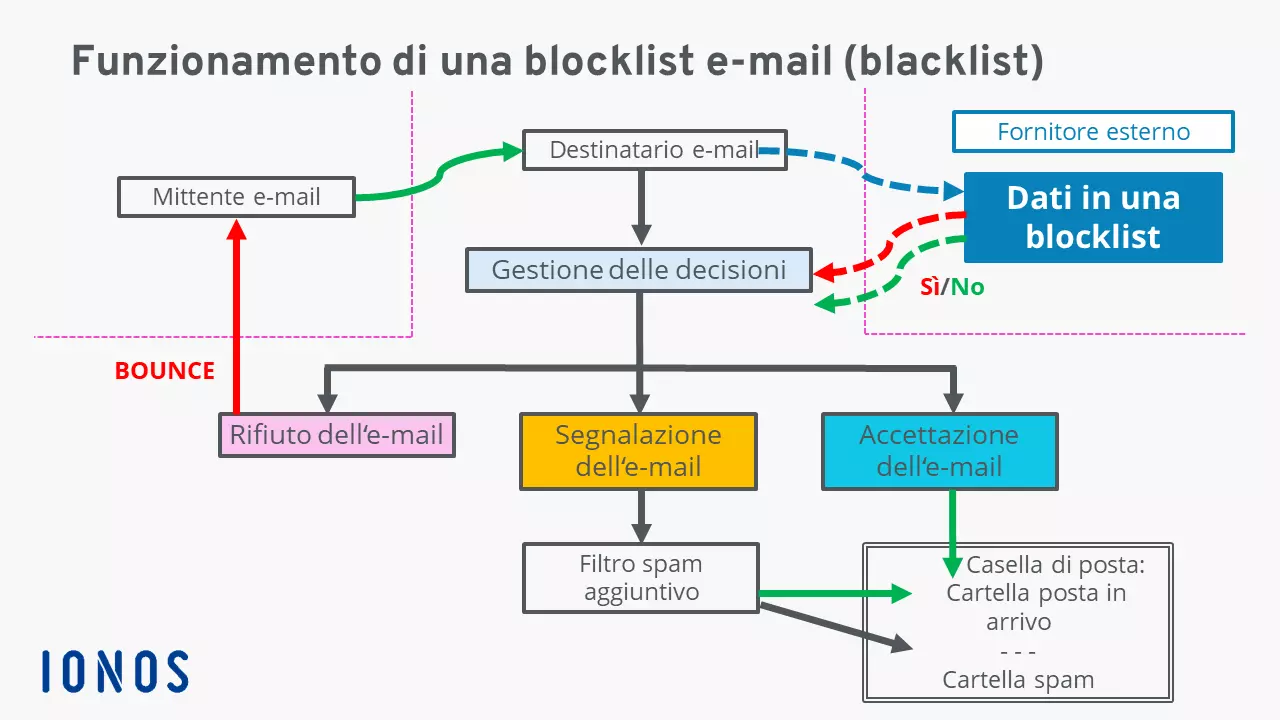

Come funziona una blocklist?

Una blocklist è una lista negativa: è consentito tutto ciò che non è esplicitamente riportato nella lista. È quindi possibile bloccare in modo mirato i mittenti delle informazioni o anche singole applicazioni. La blocklist può essere paragonata, in modo più o meno semplificato, a un setaccio: parti troppo grandi (ovvero errate) del flusso multimediale si bloccano. Ciò che è abbastanza piccolo (cioè corretto) passa e arriva più in basso. Certo, la realtà tecnica non è così semplice. Le blocklist fanno uso di una vasta gamma di strumenti con cui vengono eliminate le stringhe di caratteri indesiderate. Queste liste contengono l’indirizzo IP di un provider o di un singolo computer, il nome di dominio o anche programmi o estensioni di file considerati non affidabili o classificati come tali.

Pur garantendo la massima sicurezza, la blocklist, presenta anche degli svantaggi: offre una protezione affidabile solo se il contenuto da rifiutare è noto ed è inserito nella lista negativa. Si possono prevenire le minacce solo se la blocklist è aggiornata. A differenza dei modelli di rilevamento automatico per la posta indesiderata questo comporta costi di manutenzione per gli amministratori.

La base tecnica, non solo per la blocklist degli indirizzi IP, è il protocollo Internet (IP). Maggiori informazioni sono reperibili nella nostra guida.

Chi crea e aggiorna le blocklist?

La maggior parte dei provider crea autonomamente le cosiddette blocklist. Se disponete di un account cliente per il vostro dominio, potete creare e aggiornare la vostra blacklist e-mail con molti provider. Nell’area di amministrazione dell’indirizzo e-mail, è possibile inserire i mittenti indesiderati in una blocklist. Queste e-mail vengono quindi spostate automaticamente nella cartella spam.

Capita molto spesso che le e-mail relative all’assegnazione o al recupero delle password finiscano nella cartella spam. I fornitori attenti lo evidenziano da soli.

Anche il firewall o il programma antivirus di un computer utilizza questo principio per proteggere i dispositivi finali da richieste indesiderate o dannose. In tale contesto, i modelli di informazioni dannose vengono confrontati con i dati in entrata. Quindi, il sistema utilizza i dati per decidere se inoltrare o rifiutare le informazioni. Il malware rilevato viene spostato dai programmi antivirus in un’area di quarantena, che gli impedisce innanzitutto di sviluppare la sua attività dannosa.

Oltre ai meccanismi e ai servizi propri del provider esiste un gran numero di provider pubblici, che fungono da “polizia dello spam” e aggiornano i filtri antispam e le blocklist. Se le e-mail vengono completamente rifiutate, il mittente riceverà, nella maggior parte dei casi, un messaggio di errore dal server ricevente con i seguenti possibili contenuti:

- Remote host said: 554 Transaction Failed Spam Message not queued.

- Client host [192.0.100.123] blocked using (“contenuto sospetto”).spamhaus.org; http://www.spamhaus.org/query/bl?ip=192.0.100.123

È quindi evidente che l’indirizzo IP del mittente è in una blocklist. I provider utilizzati di frequente includono The Spamhouse Block List e Domain Block List, The SpamCop Block List o The Passive Spam Block List.

Come finiscono le aziende in una blocklist?

A volte questo accade più velocemente di quanto si pensi, proprio perché è un processo tecnico. Un filtro antispam valuta il contenuto in entrata secondo un sistema a punti. Un certo numero di punti, diverso per ogni provider, assicura che il mittente sia nella blocklist. Alcuni motivi per essere inseriti in una blacklist sono:

- Invio imprevisto di e-mail a destinatari rimasti inattivi per lungo tempo o a coloro che hanno contrassegnato le e-mail del mittente come spam. Lo stesso vale anche quando l’e-mail torna indietro, il cosiddetto bounce.

- Improvviso aumento della quantità di e-mail inviate, soprattutto quando dietro ci sono eventi di calendario come saldi estivi, festività, Black Friday e simili.

- Drastico aumento della frequenza di invio, senza alcun preavviso. Un gran numero di reclami per spam bloccherà quasi sicuramente il mittente.

- Invio di un elenco di e-mail marketing inaspettatamente grande: il filtro antispam sospetta un acquisto di liste e-mail. Le liste buone e ben tenute crescono costantemente, ma non a passi da gigante.

- Elementi manipolati nelle intestazioni delle e-mail, in particolare le righe “From” e “Return-Path” per creare false identità per i mittenti dello spam.

Se il vostro e-mail marketing viene effettuato tramite un fornitore di servizi, molto probabilmente verrete contattati per trovare la causa del sospetto spam.

Come evitare di finire in una blocklist?

Se si seguono alcune regole quando si inviano le e-mail, è possibile evitare di essere inseriti in una blacklist e-mail. La “polizia dello spam” presta particolare attenzione ai mittenti di posta elettronica di massa, come i fornitori di servizi di newsletter. Con questi, l’attenzione ai contenuti sospetti di spam deve essere particolarmente sensibilizzata.

Ecco alcuni consigli pratici per evitare di finire in una blocklist:

- Create contenuti diversificati. Chi utilizza sempre le stesse formulazioni viene rapidamente sospettato di essere uno spambot.

- Quando generate contatti, ottenete il consenso esplicito del destinatario.

- Inviate le vostre e-mail di marketing tramite server sicuri di provider certificati, utilizzando software professionali.

- Non utilizzate indirizzi e-mail privati come mittente, ma il nome della vostra azienda o marchio. Non ci dovrebbero essere nomi personali davanti al segno @, ma designazioni come shop@, newsletter@ o contatto@.

- Registratevi nelle allowlist, che sono l’opposto delle blocklist, ad esempio con l’invito “Salvate il nostro contatto nella vostra rubrica” o formulazioni simili. Questo depone a sfavore dell’acquisto di liste di e-mail, che contengono spesso indirizzi di destinatari, che sono stati generati senza consenso.

- Le e-mail, costituite esclusivamente da elementi grafici, vengono considerate vuote dai filtri antispam e vengono bloccate.

- Vanno evitate a tutti i costi formulazioni che indichino urgenza, ad esempio “Mancano solo tre giorni - prenota ora”, o che offrano qualsiasi tipo di beneficio in denaro.

- Un messaggio interamente in lettere maiuscole vi farà finire quasi certamente in una blacklist e-mail. Anche molti punti esclamativi di fila sono indice di spam, così come i contenuti relativi a giochi d’azzardo o a determinati farmaci: ogni utente ha riscontrato spesso contenuti simili senza averne preventivamente autorizzato l’invio.

- In qualità di mittente di posta elettronica professionale, si dovrebbe controllare attentamente il possibile stato di spam dell’e-mail pianificata prima di inviarla.

In particolare, anche i fornitori commerciali devono soddisfare i requisiti legali per l’invio di e-mail. Ciò include il colophon e un collegamento con il quale il destinatario può annullare l’iscrizione alla mailing list.

Cosa fare se si è in una blocklist?

Prima di tutto niente panico. Essere inseriti in una blocklist non è una cosa definitiva. Esistono molti elenchi di questo tipo, quindi non è improbabile finire in uno di essi. Tuttavia, ciò può essere un indizio del fatto che l’e-mail marketing necessita di miglioramenti. Se siete in elenchi più ampi di Internet provider, ciò può avere gravi ripercussioni sull’invio della posta. Cosa dovreste fare in un caso del genere?

Il primo passo è verificare se siete in una blocklist e in caso affermativo in quale. A tal fine sono disponibili vari strumenti:

- mxtoolbox.com/SuperTool/ controlla il record MX di un determinato dominio; offre “Blacklist Check“ così come “Test Email Server“, “Domain Health“ e molti altri test selezionabili oltre al monitoraggio (con piani di pagamento)

- check.spamhaus.org/ – controlla sia i nomi di dominio che gli IP

- blacklistalert.org/ – controlla IP o dominio

- multirbl.valli.org – controlla IP o dominio rispetto a quasi 350 liste

- dnsbl.info – controlla esclusivamente indirizzi IP

- whatismyipaddress.com/blacklist-check – accetta esclusivamente indirizzi IP e li controlla rispetto a più di 60 blocklist

- projecthoneypot.org/ – mostra non solo la lista ma anche le ragioni dell’inserimento nella lista e gli indirizzi IP vicini

Se il vostro dominio è inserito solo su alcune blocklist, il traffico di posta difficilmente sarà limitato. Tuttavia, se il dominio appare in molte di queste blocklist, significa che è necessaria un’azione. Se il vostro dominio o l’indirizzo IP selezionato è in una blocklist, di solito avete a disposizione un link al provider che fornisce informazioni su come essere rimossi dalla lista.

Problemi di blacklist

In primo luogo, la blocklist richiede un notevole impegno e una grande attenzione durante la pianificazione e l’invio di campagne di e-mail o newsletter. Essere iscritti inavvertitamente in blacklist di spam, indirizzi IP, e-mail o domini può compromettere seriamente le campagne di marketing con la riduzione delle vendite e dei profitti. Pertanto, è consigliabile di tanto in tanto un controllo come sopra descritto. L’inserimento in molte blocklist crea anche una cattiva reputazione (bad reputation) per il dominio in questione e per l’azienda collegata, che può portare all’inserimento nella lista di altre “polizie antispam”.