DMARC: individuare in tempo l’uso improprio del dominio di posta

Le e-mail fraudolente sono sempre più pericolose. Spesso sono difficilmente distinguibili dalle vere e proprie e-mail per il destinatario: riportano il nome di un mittente conosciuto e hanno l’aspetto familiare di una newsletter o di un servizio e-mail. Per contrastare questa minaccia è stato creato il sistema di validazione DMARC (Domain-based Message Authentication Reporting and Conformance).

La sfida: proteggere la reputazione del dominio

Per impedire gli attacchi di phishing sono stati introdotti diversi meccanismi di sicurezza:

- SPF (Sender Policy Framework) per verificare l’indirizzo del mittente delle e-mail

- DKIM (DomainKeys Identified Mail) per verificare l’autenticità delle e-mail utilizzando le firme digitali

In qualità di titolari del dominio, è nel vostro interesse garantire che un truffatore non possa inviare e-mail dannose o spam a vostro nome. Se ciò si verificasse, il vostro dominio apparirebbe nelle blacklist e le vostre e-mail sarebbero respinte da molti server di posta (bounces) o trattate come spam.

Esempio: Martin Mann è il proprietario del dominio test.com e invia le sue mail con l’indirizzo martin.mann@test.com. Se un truffatore utilizza l’indirizzo di posta elettronica sales@test.com per le e-mail di spam, test.com viene inserito nelle blacklist e le mail di martin.mann@test.com vengono bloccate dai server di posta ricevente.

La soluzione: DMARC

DMARC è l’acronimo di “Domain-based Message Authentication Reporting and Conformance”. Questo concetto è stato sviluppato in modo tale che i server di posta ricevente non verifichino solo l’autenticità delle e-mail (utilizzando SPF e DKIM), ma in caso di risultati negativi del controllo attuino anche delle misure concordate con il proprietario del dominio di posta elettronica mittente.

Il concetto alla base di DMARC

Il proprietario del dominio informa tutti i potenziali destinatari di posta (o i loro server di posta) che firma le sue mail con DKIM e/o che le autentica con SPF. Chiede loro di controllare di conseguenza tutte le mail provenienti dal suo dominio e di adottare determinate misure in caso di sospetto (se il controllo ha esito negativo). Egli li informa di questo inserendo un’apposita voce nella zona del dominio e nell’intestazione della posta.

Il server di posta ricevente controlla se la posta può essere verificata utilizzando DKIM o SPF. Se ciò non è possibile, è considerata “sospetta”. Potrebbe trattarsi di una falsificazione, cioè qualcun altro potrebbe aver utilizzato l’indirizzo del mittente in modo improprio per i propri scopi.

Come possibile misura, il titolare del dominio può consigliare ai destinatari di

- rifiutare la posta sospetta,

- metterla in quarantena

- o accettarla comunque e accontentarsi di segnalarla al titolare del dominio.

Egli indica quale di queste tre misure adottare nel record DMARC (vedi sotto).

Anche il reporting rientra nel DMARC. I server di posta di destinazione dovrebbero inviare un report delle e-mail sospette (cioè quelle che non hanno potuto essere verificate con DKIM o SPF) al dominio del mittente a intervalli regolari. Gli indirizzi postali corrispondenti si trovano anche nel record DMARC.

I server di posta riceventi non sono obbligati a prendere in considerazione il record DMARC. Quindi se non ricevete messaggi su controlli DKIM o DPF con esito negativo, ciò non significa necessariamente che sia tutto regolare.

Il contenuto del record DMARC

| Campo | Significato |

| v=DMARC1 | Versione della voce DMARC; DMARC1 indica la versione attuale. |

| p= sp= | Raccomandazione su come il destinatario deve procedere in caso di fallimento del DKIM e della SPF: - none: non intervenire, elaborare normalmente - quarantine: mettere la posta in quarantena - reject: respingere l’e-mail (bounce) p sta per “Policy” del dominio sp sta per “Subdomain Policy” e si riferisce ai sottodomini. |

| pct= | Percentuale di e-mail da gestire secondo la policy definita sopra; questo valore è solitamente impostato a 100. |

| rua | Definisce se e a quale indirizzo il server di posta ricevente deve inviare un report sommario (“aggregated report”) sulle mail “sospette”. (Attenzione: osservare le norme sulla protezione dei dati!) |

| ruf | Simile al campo “rua”, ma qui si tratta di un report “forense”, che contiene tutti i dettagli della posta “sospetta”. (Attenzione: osservare le norme sulla protezione dei dati!) |

| fo | Failure Reporting Options; definisce quando un messaggio di posta deve essere segnalato: - fo=0: quando sia SPF, sia DKIM hanno esito negativo. Questa è l’impostazione predefinita. - fo=1: se solo un controllo (SPF/DKIM) va a buon fine (“pass”). - fo=d: segnala il DKIM come fallito quando la firma non è corretta, anche se la chiave corrisponde. - fo=s: segnala l’SPF come fallito quando la valutazione dell’SPF fallisce per qualsiasi motivo, anche se la voce SPF nell’intestazione e il record DNS corrispondono. Nel record DMARC si possono inserire diverse opzioni, separate da due punti. |

| rf | Reporting Format: - afrf: Authentication Failure Reporting Formats - iodef: Incident Object Description Exchange Format Lo standard è il formato afrf. |

| ri | Reporting Interval, specificato in secondi; il valor predefinito è 86.400, ovvero 24 ore (una volta al giorno). |

| adkim aspf | Impostazioni per il controllo di DKIM o SPF: - s=Strict: il dominio deve corrispondere esattamente. Esempio: martin.mann@test.com - r=Relaxed: può anche essere un sottodominio. Esempio: martin.mann@newsletter.test.com |

Creazione di un record DMARC

Prima di poter creare un record DMARC, è necessario aver prefissato i record per DKIM e SPF (potete consultare i nostri articoli relativi all’argomento, i cui link sono stati menzionati sopra).

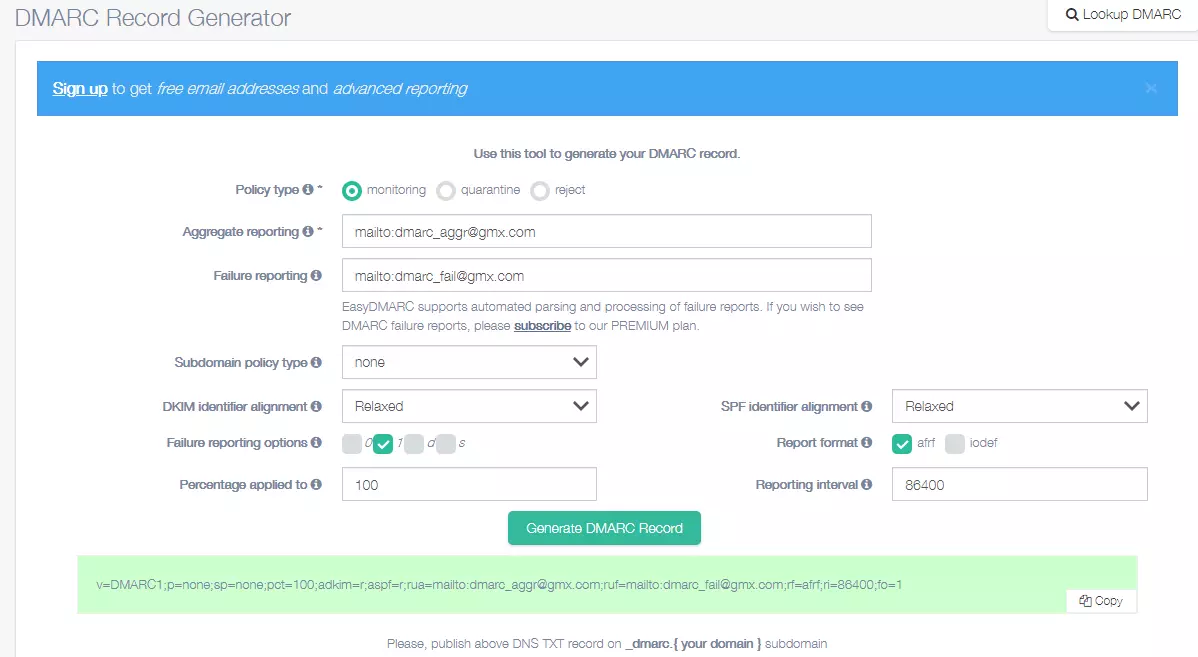

Su Internet si possono trovare strumenti che permettono di creare un record DMARC, come il DMARC Record Generator di EasyDmarc. Copiate questa voce come record TXT con il sottodominio _dmarc nella zona del vostro nameserver.

Si raccomanda di lasciare inizialmente la policy su “none” e di osservare per un po' di tempo avvalendosi dei report se il DMARC funziona come desiderato.

Inserimento del record DMARC nel nameserver

È necessario inserire il record DMARC generato come TXT Resource Record presso il suo nameserver. Per fare questo, accedete al vostro provider hosting di domini e aprite le impostazioni per il vostro dominio (nell’esempio precedente questo sarebbe il dominio gmx.com). Nel tool di hosting cPanel la voce di menu corrispondente si chiama “Zone Editor”. Qui si crea un nuovo record TXT con il nome del sottodominio _dmarc. Il nome completo con il quale si può accedere al vostro record DMARC nel nostro esempio è perciò _dmarc.gmx.com.

Nel campo d’aiuto troverete una guida su come configurare un record DMARC per un dominio in IONOS.

Validazione del record DMARC

A seconda del nameserver, ci vogliono alcuni minuti o ore prima che la voce DMARC venga pubblicata. Se si vuole verificare che la voce sia stata pubblicata correttamente, è possibile utilizzare uno dei tanti strumenti disponibili su Internet, come il DMARC Record Lookup Tool di EasyDMARC.

Impostare l’indirizzo di posta per la segnalazione

Il modo più semplice è quello di creare un nuovo indirizzo di posta elettronica nel vostro dominio, che è riservato ai report DMARC. Nel nostro esempio: DMARC@test.com

Per ricevere le segnalazioni, il dominio ricevente deve aver dato il proprio consenso, cosa che fa anche tramite la voce DNS. Se non si ricevono i report DMARC, questo potrebbe essere dovuto al fatto che i server di posta riceventi DMARC non sono configurati per i report DMARC.