CTAP: il protocollo per una maggiore sicurezza e più comfort sul web

Per decenni abbiamo utilizzato il classico sistema di sicurezza con la combinazione di password e nome utente. Se si desidera effettuare il login da qualche parte in Internet, indipendentemente che si tratti di una piattaforma social o di un negozio online, si inserisce il nome del proprio account e quindi una password segreta. Ma nel frattempo si è scoperto che questa tecnologia non è così perfetta come si supponeva da molto tempo: gli utenti spesso scelgono password troppo facili, usano le stesse password per molti account e si rendono così vulnerabili agli attacchi. Per questo motivo la FIDO Alliance ha unito le forze con il World Wide Web Consortium (W3C) per sviluppare un sistema che sia più sicuro e più comodo della vecchia protezione con password.

Il risultato di questa collaborazione sono gli standard FIDO2 e WebAuthn. Un altro meccanismo che viene spesso nominato in correlazione con la nuova protezione online è il Client to Authenticator Protocol (CTAP). Ma che cosa si nasconde esattamente dietro questo concetto?

Cos'è il CTAP?

FIDO2 e WebAuthn hanno lo scopo di sostituire la classica password. I dati biometrici come le impronte digitali dovrebbero invece proteggere gli account online. Ma anche un token, per esempio sotto forma di chiavetta USB , può essere usato per l'autenticazione. Questi dispositivi sono chiamati autenticatori nell'ambito dello standard FIDO. La comunicazione tra questo token e il sistema dell'utente è controllata dal CTAP. Il protocollo determina quindi il modo in cui i due componenti devono comunicare tra loro al fine di ottenere l'autenticazione e permettere il login sul web.

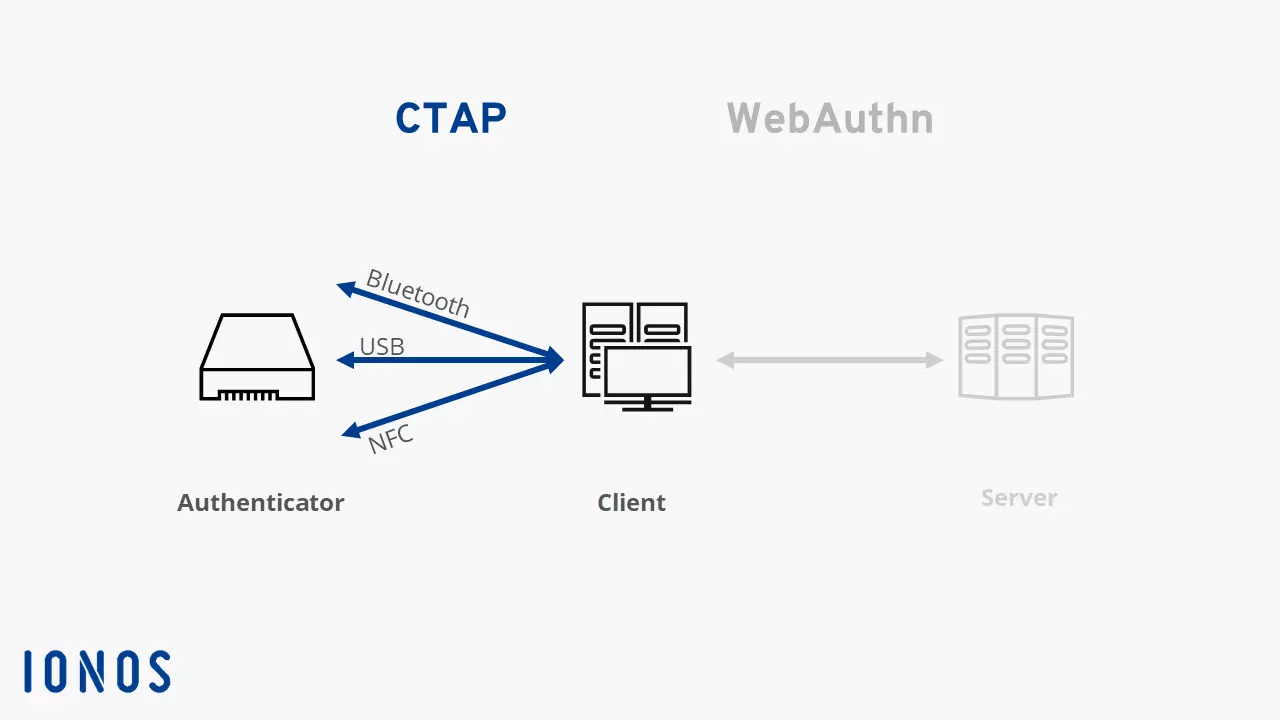

Il protocollo CTAP è disponibile in due diverse versioni. La prima versione del protocollo era nota anche come Universal 2nd Factor (U2F) e si riferiva principalmente all'autenticazione a due fattori. CTAP2 è usato per l'innovazione riguardante lo standard FIDO2. Il nuovo protocollo in combinazione con WebAuthn assicura il funzionamento di FIDO2. WebAuthn regola il collegamento tra il sistema dell'utente e il sito web sul quale la persona deve identificarsi. Il protocollo CTAP, invece, regola il collegamento tra l'autenticatore (authenticator) e il PC o il portatile o il browser dell'utente sulla piattaforma, in quanto quest'ultimo è responsabile dell'autenticazione.

Funzionamento del Client to Authenticator Protocol

Per garantire che solo le persone autorizzate possano accedere a un account online, ci deve essere una qualche forma di autenticazione. Con FIDO2 deve essere utilizzato a tale scopo un dispositivo aggiuntivo, con il quale ci si può identificare come utente di una piattaforma online. Questi token dovrebbero sostituire le password poco pratiche e in parte meno sicure. È previsto che l'autenticatore si colleghi al dispositivo sul quale l'utente sta navigando via USB, NFC o Bluetooth. Affinché CTAP, WebAuthn e FIDO2 possano funzionare, il browser utilizzato deve supportare anche i nuovi standard. Tuttavia, le attuali versioni dei leader di mercato hanno già implementato FIDO2.

Ci sono anche altre forme di autenticatori, integrati direttamente nel PC, nel computer portatile o nello smartphone. Si tratta principalmente di strumenti per l'acquisizione di FaceID o TouchID, cioè scanner di impronte digitali o fotocamere con riconoscimento facciale. Poiché questo hardware non è esterno, i componenti hardware non richiedono un protocollo di comunicazione separato.

La comunicazione tramite CTAP segue uno schema specifico. In primo luogo, il browser (o un altro software responsabile) si collega all'autenticatore e gli richiede le informazioni. Il sistema determina quale opzione di autenticazione offre il dispositivo esterno. Sulla base di queste informazioni, il sistema può quindi inviare un comando all'autenticatore, che invia quindi una risposta o un messaggio di errore se il comando non corrisponde alle opzioni presenti nel dispositivo.

Con questo metodo, i dati di autenticazione, ad esempio l'impronta digitale, non lasciano mai l'area di accesso dell'utente. I dati sensibili rimangono nel sistema. Il browser invia tramite WebAuthn solo la conferma che l'accesso è legale. Questa trasmissione funziona a propria volta attraverso una procedura a chiave pubblica. Non sono quindi possibili attacchi man in the middle. Anche gli attacchi di phishing diventano inutili con CTAP, WebAuthn e FIDO2: se gli utenti non devono più fornire password e nomi utente, non possono essere neanche vittime di tentativi di frode.

Un autenticatore può essere implementato come chiave di sicurezza FIDO2. Si tratta di una piccola chiavetta USB che funziona come una chiave. Possedendo la chiave di sicurezza, l'utente dimostra di avere il permesso di accesso all'account online. In questo caso, la chiave e il sistema comunicano anche tra loro tramite il protocollo Client to Authenticator.