Keylogger: come funzionano e come proteggersi

I keylogger sono programmi o dispositivi che registrano le battute dei tasti. Il vero pericolo sta in quei tipi di keylogger che carpiscono i dati di login come nomi e password e li trasmettono a terzi senza autorizzazione: si tratta di una seria minaccia per la sicurezza delle vostre password e-mail, account di social media e informazioni bancarie online. Simili keylogger sono utilizzati non solo da singoli hacker, ma anche dalle forze dell'ordine e dai servizi di intelligence per spiare dati riservati.

Di frequente il termine keylogger è erroneamente usato come sinonimo di spyware, tuttavia quest’ultimo è il termine generico per i software maligni che spiano miratamente le informazioni degli utenti. Il termine "keylogger", invece, è più preciso e si riferisce specificatamente agli inserimenti tramite tastiera.

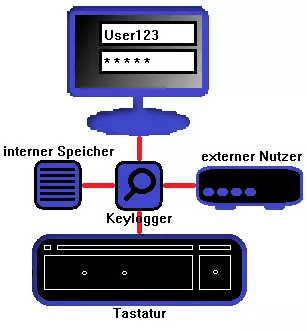

Un keylogger è un componente di software o hardware che registra le battute sulla tastiera per trasferirle a terzi. Ciò mette a rischio la sicurezza dei dati, poiché in questo modo persone non autorizzate possono ottenere dati di accesso, come ad esempio le password, che possono essere utilizzate per accedere a un numero ancora maggiore di dati.

Non tutti i keylogger sono di natura dannosa o illegale. Il keylogging può essere utilizzato per controllare il comportamento di un utente su un computer e non è necessariamente collegato a scopi criminali. I keylogger facilitano anche la documentazione dell'uso del computer a scopo scientifico, ad esempio per ottenere dati sul comportamento umano al computer. I programmi e i dispositivi keylogger non sono quindi necessariamente illegali di per sé. Diventano discutibili dal punto di vista della sicurezza solo se vengono installati senza il consenso dell'utente del computer.

Se il vostro account di posta è stato hackerato, con molta probabilità siete vittima di un keylogger. In questo articolo della nostra guida scoprite come recuperare l’accesso alla vostra casella e-mail.

Software keylogger

Dal punto di vista del software, i keylogger lavorano attraverso processi in background spesso non invasivi che copiano le battute sulla tastiera. Alcuni keylogger possono anche creare schermate del testo inserito. Questi dati vengono poi trasmessi online o memorizzati in un file sul disco rigido della vittima. In quest'ultimo caso l'accesso al disco rigido avviene di nuovo senza autorizzazione. Questi tipi di keylogger sono i più conosciuti e possono essere combattuti efficacemente con l'aiuto di un firewall o di un programma antivirus. Il software keylogger è disponibile in diverse versioni. Di seguito ne presentiamo alcune.

| Software keylogger/principio/tecnologia | Funzionalità |

|---|---|

| Base software semplice | Programma per computer che legge i comandi da tastiera attraverso un processo in background. |

| Base hypervisor | Il keylogger utilizza un programma malware dell'hypervisor per annidarsi dietro il sistema operativo, lasciando il sistema operativo stesso intatto. Così il keylogger funziona quasi come una macchina virtuale e funziona indipendentemente dal sistema operativo. |

| Base kernel | Il programma dannoso si annida direttamente nel sistema operativo e ottiene l'accesso all'account di root. Qui vengono memorizzate le sequenze di tasti. I keylogger di questo genere possono anche camuffarsi da driver e sono relativamente difficili da individuare. Gli scanner antivirus, ad esempio, necessitano di un accesso root per individuare questo tipo di software dannoso. Un esempio è il Trojan Duqu basato su kernel. |

| Base API | Simili keylogger si collegano alle API della tastiera (Application Programming Interfaces) reagendo a ogni pressione del tasto. |

| Base form grabbing | Tale tipo di keylogger registra i moduli online e copia i dati di login corrispondenti. Inoltre, il software può accedere alla cronologia del browser e quindi determinare quali pagine sono state visitate. |

| Base Man-in-the-browser (MITB) | Chiamati anche "memory injection" (in italiano "iniezione di memoria"), i keylogger di questo tipo si annidano nel browser web e memorizzano inosservati le sequenze di tasti. Raccolgono le informazioni inviate tramite campi di input e le memorizzano nei log interni del browser. L'accesso ai registri avviene dall'esterno. |

| Base remote access | Questi keylogger remoti consentono l'accesso esterno al software dannoso. Le sequenze di tasti registrate vengono carpite via e-mail o in upload. Questi keylogger lavorano spesso anche in combinazione con l'hardware corrispondente. |

Hardware keylogger

Molti utenti della rete non sono nemmeno a conoscenza dell’esistenza di hardware keylogger, i quali non si limitano a spiare solo le password di software. Questi tipi di keylogger possono essere utilizzati, ad esempio, sotto forma di una piccola chiavetta USB che viene inserita tra la tastiera e il computer. Tale connettore ha una memoria interna in cui sono memorizzati i protocolli degli inserimenti sulla tastiera. Una volta rimosso il keylogger, è possibile leggere i protocolli memorizzati. I keylogger basati su hardware sono disponibili anche in varianti molto fantasiose e sorprendenti, alcune delle quali ricordano gli strumenti spionistici di James Bond. Gli utenti privati possono stare comunque tranquilli, perché difficilmente entreranno in contatto con uno di essi.

| Hardware keylogger/principio/tecnologia | Funzionalità |

|---|---|

| Hardware aggiuntivo per tastiera | L'hardware aggiuntivo è installato tra la tastiera e il computer, direttamente sul cavo di collegamento della tastiera. Chiamati anche "KeyGrabber", questi keylogger sono per lo più progettati come piccoli attacchi a spina con memoria interna. Le sequenze di tasti premuti sono registrate all’interno del file. I KeyGrabber sono disponibili sia per le connessioni USB che PS2. In genere questi dispositivi sono collegati direttamente alla porta del computer e attirano l'attenzione dell'utente solo dopo un'ispezione più attenta. Ciò è particolarmente vero se, ad esempio, i collegamenti al computer non sono direttamente visibili sul posto di lavoro (ad esempio perché la tower si trova sul pavimento sotto la scrivania). |

| Base firmware | Questi keylogger specifici per l'hardware registrano le battute dei tasti a livello di BIOS. Questo richiede l'accesso fisico all'hardware e almeno l'accesso di root. I keylogger basati sul firmware vengono utilizzati, ad esempio, anche sotto forma di allegati per schede hardware. Non sono visibili finché non si apre il dispositivo interessato. |

| Sniffer di tastiera e mouse | Simili dispositivi leggono i dati trasmessi da una tastiera o un mouse senza fili al sistema di destinazione. Siccome la comunicazione wireless è spesso criptata, lo sniffer deve anche decifrare il codice. |

| Supplemento alla tastiera | I criminali usano spesso questo metodo di keylogging ai bancomat. Si installa un dispositivo sul campo di inserimento della macchina. Questo supplemento è spesso difficile da riconoscere e viene percepito dall'utente come parte integrante della macchina. I clienti inseriscono poi i loro PIN e altri dati riservati e li trasmettono involontariamente al keylogger. |

| Keylogger acustici | Questi dispositivi valutano i suoni che un utente fa con la tastiera del computer. Premendo ogni tasto di una tastiera si ottiene un suono diverso, indistinguibile dall'uomo. I keylogger acustici lavorano anche con le statistiche sul comportamento umano sul computer per ricostruire il testo inserito dall'utente ascoltato. In genere, tuttavia, questi strumenti richiedono un campione sufficiente di almeno 1000 battute. |

| Intercettazione di onde elettromagnetiche | Tutte le tastiere generano onde elettromagnetiche che possono avere una portata fino a 20 metri. Dispositivi speciali sono in grado di registrare e leggere queste onde. |

| Videosorveglianza | Il keylogging può includere anche la tradizionale videosorveglianza: è il caso in cui l'immissione da tastiera viene osservata da una telecamera e registrata esternamente. |

| Analisi fisica delle tracce | Questa tecnologia viene utilizzata meno per le tastiere PC tradizionali e più per i campi di immissione numerica. Se alcuni tasti vengono premuti più spesso di altri, questo lascia tracce fisiche che possono essere utilizzate, ad esempio, per ricostruire una password. |

| Sensori per smartphone | Gli smartphone moderni dispongono di cosiddetti accelerometri che possono essere riprogrammati per speciali keylogger. Lo smartphone può quindi leggere le vibrazioni generate dalla digitazione, a condizione che sia vicino alla tastiera di destinazione. |

Come proteggersi dai keylogger

La maggior parte dei keylogger può essere contenuta con uno scanner antivirus e un firewall aggiornato. Naturalmente però vengono costantemente sviluppati nuovi keylogger le cui firme non vengono immediatamente riconosciute come dannose dai programmi di protezione. È quindi importante che vi comportiate in modo da ridurre al minimo il rischio di keylogging. Abbiamo alcuni consigli su come proteggersi dai keylogger.

- Mantenete aggiornato il vostro software di sicurezza. Utilizzate programmi antivirus potenti e scanner in tempo reale per proteggervi dai keylogger. La maggior parte di questi dispositivi dannosi sono individuabili e rimuovibili da un qualsiasi programma antivirus di buona qualità. Tuttavia non dovreste mai risparmiare sulla qualità del software, soprattutto se inserite regolarmente sul vostro computer dati altamente confidenziali come quelli bancari.

- Speciali password manager non solo aiutano a contenere il caos delle innumerevoli password, bensì servono anche a generare password molto complesse difficili da registrare per i keylogger. Inoltre questi programmi dispongono di una funzione di riempimento automatico grazie alla quale non si è costretti a inserire manualmente i dati di login. Dopotutto i keylogger sono in grado di leggere solo quello che digitate sulla tastiera.

- L'autenticazione multifattore (MFA) è considerata estremamente sicura per le credenziali. All'utente viene richiesta non solo una password, ma anche un'autenticazione per lo più interattiva con un fattore variabile (ad esempio utilizzando un telefono cellulare). Anche se i keylogger dovessero arrivare alla password vera e propria, grazie alla MFA non se ne faranno nulla.

- L'hardware keylogger non è quasi mai utilizzato da privati. Tuttavia, se, ad esempio, gestite dati strettamente confidenziali sul posto di lavoro che potrebbero essere di interesse per i concorrenti, non è una cattiva idea controllare di tanto in tanto le vostre connessioni. Tenete d'occhio gli adattatori dall'aspetto sospettoso. Se credete di essere una vittima di hardware keylogger, dovreste informare il vostro dipartimento IT prima di rimuovere il presunto keylogger.

- Un semplice trucco per prevenire i keylogger è quello di utilizzare la tastiera virtuale. Su Windows si apre eseguendo "osk.exe" nella finestra di dialogo Esegui (tasto Windows + R). Dal momento che i keylogger di solito leggono solo le battute fisiche dei tasti, siete più protetti nell’inserire i dati di accesso tramite la tastiera virtuale.

- Esistono tool speciali su Internet grazie ai quali è possibile individuare e rimuovere keylogger. Il tool più popolare è Spybot – Search & Destroy, di cui esiste anche una versione gratuita molto potente. Un altro programma collaudato è Malwarebytes. A differenza di programmi antivirus più completi, Spybot e Malwarebytes sono stati sviluppati appositamente come strumenti contro i malware che spiano i vostri dati, come appunto i keylogger.

- Occorre prestare particolare attenzione quando si utilizzano computer accessibili pubblicamente. Evitate sempre di inserire dati riservati su computer pubblici. Se proprio non potete farne a meno controllate che le porte non abbiano hardware sospettoso. Se inserite una password su un sito web, interrompete questa procedura e digitate da qualche parte caratteri non correlati prima di completare la vostra password. Potete usare questo metodo per ingannare potenziali keylogger in determinate circostanze. È inoltre possibile utilizzare la tastiera virtuale sulla maggior parte dei computer pubblici.