Cos’è lo spoofing?

Il termine “Spoofing” deriva dall’inglese e si riferisce a tutto ciò che rientra nella sfera dell’imbroglio o della falsificazione. In italiano si parlerebbe di una simulazione di fatti. Esiste anche il verbo “to spoof (something)” che indica la falsificazione di un elemento di identificazione, finalizzata a ingannare chi ci sta di fronte e a nascondere la reale identità.

In linea di massima gli attacchi di spoofing hanno come obiettivo quello di convincere la vittima a compiere un’azione, a considerare un’informazione come vera o a riconoscere l’autorità di una fonte. Se vi sembra un discorso astratto, qui di seguito troverete due esempi comuni al di fuori del mondo virtuale:

- La “falsa promessa di matrimonio”: per avere accesso al patrimonio finanziario della vittima, il truffatore si finge un amorevole coniuge.

- Il “falso nipote”: il truffatore telefona a una persona anziana fingendo di esserne il nipote e si inventa una situazione di emergenza che porta la vittima a effettuare un bonifico.

In entrambi i casi il truffatore usa un espediente. I sistemi digitali offrono molte altre opportunità per creare questo tipo di truffe.

Internet consente infatti di inviare messaggi in grandi volumi senza grande sforzo; allo stesso tempo è spesso relativamente semplice falsificare le caratteristiche identificative dei messaggi. Molti attacchi di spoofing sono possibili proprio perché Internet è stato concepito come un sistema aperto. Gli sforzi per cercare di aumentare la sicurezza in Internet sono sempre in corso.

Come difendersi dagli attacchi di spoofing

Gli attacchi di spoofing coprono un’ampia gamma di possibili aggressioni, non è quindi possibile indicare un unico sistema protettivo. Fortunatamente però ci sono più comportamenti generali che, nel complesso, minimizzano il rischio di essere vittime di un attacco di spoofing.

Riconoscere e limitare gli attacchi

Potete evitare un attacco solamente se lo riconoscete. Se un attacco di spoofing si propaga a livello di pacchetti dati minimi e viene scambiato in rete, nella maggior parte dei casi non ve ne accorgete. Proprio per questo solitamente non siete in grado di impedire attacchi a livello di rete. Le falle di sicurezza a questo livello vengono evitate tramite gli aggiornamenti di sicurezza dei produttori di software.

Gli attacchi di spoofing più frequenti, perché più redditizi, sono quelli rivolti direttamente alle persone. L’aggressore contatta direttamente la vittima, per esempio via mail o telefonata. Nella maggior parte dei casi lo scopo è quello di provocare un’azione di chi si trova dall’altra parte. Se l’obiettivo dell’attacco di spoofing è quello di reperire informazioni (come password o dati bancari), si parla anche di attacchi di phishing.

Particolarmente pericoloso è il cosiddetto spear phishing, perché rivolto a una determinata persona o istituzione. Un attacco di spear phishing sfrutta informazioni specifiche apparentemente credibili in un messaggio. Convinta dell’affidabilità del messaggio, la vittima viene colpita dalla frode “come da una lancia”.

Ridurre al minimo i punti deboli

Per facilitarsi il lavoro, gli aggressori puntano all’anello più debole della catena, perciò è vantaggioso ridurre al minimo i propri punti deboli applicando pratiche semplici e generali. In questo modo sarete un bersaglio meno allettante. Inoltre molti attacchi funzionano solamente quando gli aggressori combinano informazioni provenienti da varie fonti. Meno informazioni su di voi trova, più difficile sarà per un aggressore realizzare il suo piano. Di seguito vi forniamo un vademecum di come comportarsi per evitare di cadere vittime di un attacco di spoofing.

Limitare le informazioni disponibili pubblicamente sulla vostra persona

Un attacco di phishing risulta tanto più credibile, quanto più dettagliate sono le informazioni che l’aggressore ha a disposizione. Proprio per questo motivo dovreste ridurre al minimo le informazioni disponibili su di voi. Non dovreste per esempio mai diffondere la vostra data di nascita! Assieme ad altre informazioni personali, la data di nascita è spesso utilizzati da collaboratori per verificare l’identità di chi telefona.

Si consiglia di mantenere riservatezza anche per quanto riguarda i propri dettagli lavorativi come il ruolo ricoperto all’interno dell’azienda. Vi consigliamo di aggiornare le informazioni presenti sui vostri profili su LinkedIn, Xing, Facebook ecc. solo dopo sei mesi.

Non accettare in maniera avventata le richieste di amicizia

Se le vostre informazioni pubbliche sono poche, gli aggressori passano a una strategia alternativa: creano un account social, per esempio Facebook, e vi inviano una richiesta di amicizia. Accettando l’invito, consentite all’aggressore di accedere facilmente ad altre informazioni private, che potrà utilizzare per truffarvi.

In questo tipo di attacco è frequente l’apertura di un account a nome di una persona conosciuta. Nel caso in cui ciò non fosse possibile viene utilizzata una foto lasciva di una persona attraente per l’immagine del profilo dell’account. Molti non vi resistono e cadono così nella trappola.

Utilizzare delle buone routine di sicurezza

Per tutelarvi dagli attacchi dovreste seguire i consigli generali relativi alla sicurezza IT: tenete aggiornato il vostro sistema e il vostro software, utilizzate un firewall e un filtro spam ed effettuate regolari backup dei vostri dati. Queste misure sono utili, tuttavia non offrono una protezione totale. Si tratta più che altro di un sistema per evitare di essere considerati una preda facile.

Personalizzare le impostazioni di default

Le impostazioni di default sono le impostazioni predefinite di fabbrica di un dispositivo, software o servizio online. Se l’impostazione è la stessa per ogni dispositivo o utente, gli aggressori ne possono trarre vantaggio, per questo si consiglia di modificare le impostazioni di default. In questo modo diminuite il rischio di diventare l’obiettivo di un attacco.

In passato, ad esempio, venivano quasi sempre forniti router con accessi admin aperti. Anche i computer Windows sono stati forniti per molto tempo con porte aperte, quindi completamente aperti in Internet. In entrambi i casi il pericolo poteva essere limitato modificando i valori preimpostati, ma la maggior parte degli utenti non lo sapeva.

I valori di default però non sono un rischio solamente a livello tecnico, anche le impostazioni della sfera privata dei social network possono essere troppo permissive allo stato di fabbrica. Sfortunatamente molte aziende traggono vantaggio dall’utente “trasparente” di default. Tocca quindi a voi adattare le impostazioni. Nel farlo seguite il principio dell’economia dei dati: inizialmente per il vostro account create impostazioni il più restrittive possibile e allentatele solo in maniera graduale e ragionata.

Utilizzare un dispositivo sicuro

Per le applicazioni in cui la sicurezza è molto rilevante, come ad esempio l’online banking e la comunicazione cifrata, può avere senso l’utilizzo di un dispositivo il più possibile isolato. Può ad esempio trattarsi di un piccolo notebook su cui è installato un sistema operativo appositamente progettato per la sicurezza, come le distribuzioni libere Linux Subgraph e Tails.

Se utilizzate regolarmente un dispositivo sicuro, non rientrate nel target dell’aggressore: quest’ultimo presume infatti che voi utilizziate un computer normale, pertanto l’utilizzo di un dispositivo diverso sventa l’attacco.

Difendersi dai tentativi di spoofing

Cosa fare quando si pensa di essere l’obiettivo di un attacco di spoofing? Immaginiamoci la seguente situazione: ricevete un’e-mail che sembra trattare di qualcosa di importante: un bonifico non è andato a buon fine, il vostro conto è stato hackerato e la registrazione del vostro dominio scade. Vi viene richiesto di agire rapidamente per evitare il peggio.

Nonostante la notizia sembri inizialmente credibile, vi accorgete che c’è qualcosa di strano. Le informazioni potrebbero sembrarvi poco coerenti oppure vi sentite costretti a intraprendere una determinata azione. Non sapete se si tratti di un attacco. Come vi dovreste comportare?

Per prima cosa: mantenete la calma e non agite d’impulso. Nel caso in cui il messaggio sia una mail non cliccate in nessun caso su un link. Utilizzate un secondo canale di comunicazione per confermare la veridicità del messaggio. È quindi fondamentale limitare il pericolo di possibili attacchi. Se possibile utilizzate un dispositivo separato e un’app sicura che non faccia parte delle vostre solite applicazioni standard.

Ecco un paio di esempi concreti: poniamo che abbiate ricevuto un’e-mail presumibilmente falsificata sul vostro computer di lavoro. Come secondo canale di comunicazione utilizzate un’applicazione di messaggistica cifrata end-to-end sullo smartphone.

Avete ricevuto una chiamata sospetta o un messaggio sul vostro cellulare. A questo punto il cellulare va considerato come compromesso, quindi utilizzate il telefono del collega, per prendere contatto con una persona di fiducia.

Attacchi di spoofing rivolti all’utente

Questi attacchi di spoofing hanno come obiettivo quello di abbindolare l’utente. Nel caso particolare del phishing viene utilizzata una replica falsa di un sito Internet per accedere ai dati riservati.

URL spoofing

Gli attacchi URL spoofing hanno come obiettivo quello di rifilare all’utente un URL manipolato facendogli credere che l’URL sia serio e a lui noto. Se l’utente apre ingenuamente l’URL, viene reindirizzato a una pagina dannosa. Perché un tale tipo di attacco di URL spoofing funzioni, l’hacker deve avere il controllo sul dominio utilizzato.

Titolo fuorviante del link

Forse vi è già capitato di ricevere un’e-mail contenente un link a un determinato dominio che, una volta aperto, vi porta a tutt’altro dominio. Il trucco funziona perché non è necessario che il titolo HTML e la funzione di un link siano collegati. Se l’aggressore sceglie un titolo per il link che fa pensare a un URL affidabile, l’illusione è riuscita: il link del titolo nasconde il reale URL di destinazione.

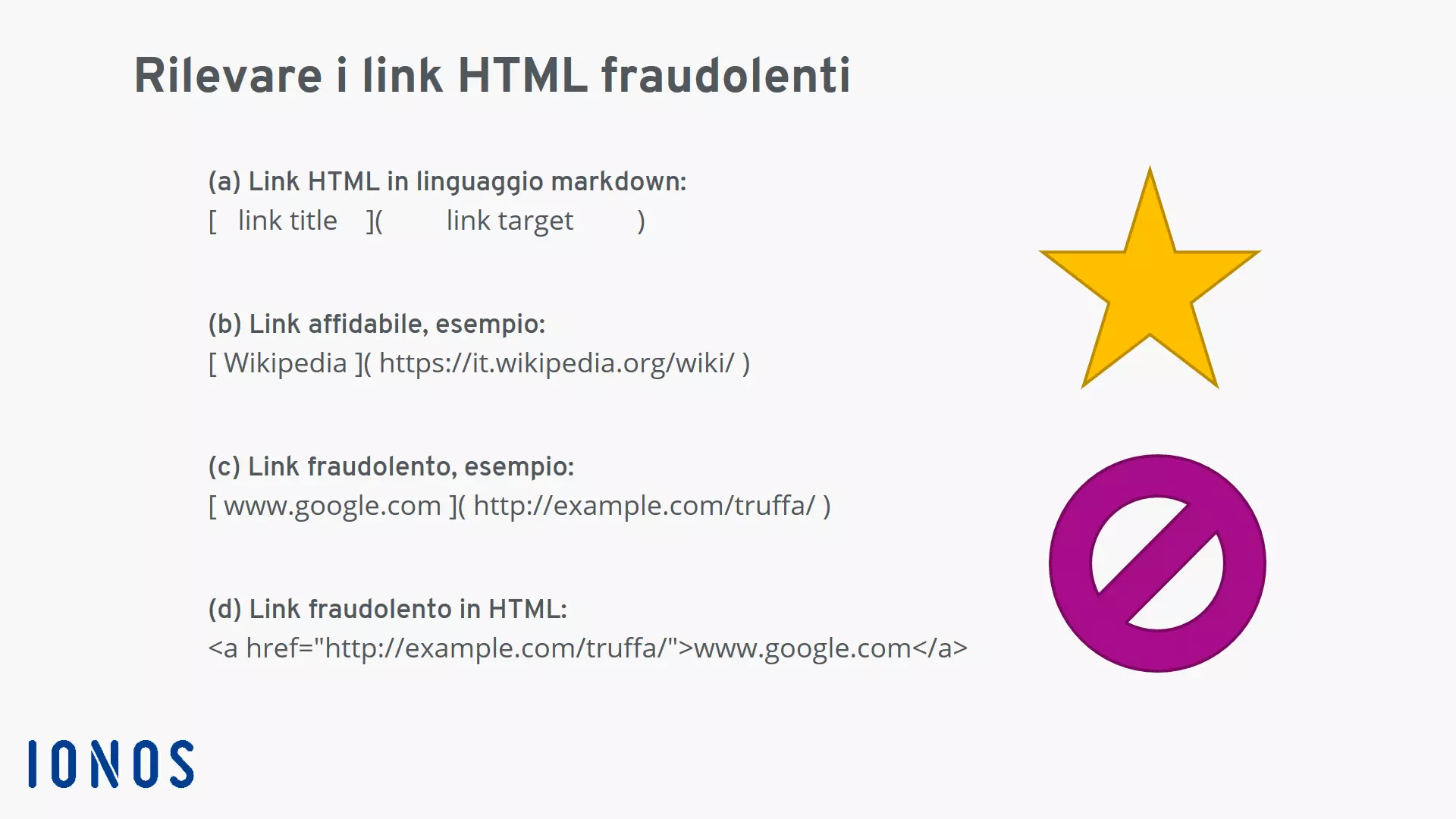

Osserviamo il seguente schema. Un link si compone come segue di titolo e URL di destinazione:

a. Schema di un link HTML in linguaggio markdown.

b. Esempio di link legittimo: il titolo del link rispecchia la pagina effettiva che vi sta dietro.

c. Esempio di link fraudolento: il titolo del link rimanda a una pagina innocua e nasconde così il vero obiettivo del link.

d. Rappresentazione di un esempio di link fraudolento in HTML.

Per proteggervi potete verificare l’URL di destinazione del link. Se posizionate il cursore sul link, vi verrà mostrato il reale URL di destinazione. Sarebbe ancora più opportuno non cliccare sul link presente nella mail e copiare invece l’indirizzo di destinazione tramite tasto destro. Così potete esaminare il link tramite una finestra del browser in incognito. Questo utile trucchetto funziona anche sui dispositivi mobile. Potete copiare l’indirizzo del link, inserirlo nel campo di testo ed esaminarlo.

L’URL nella barra dell’indirizzo o l’header della mail sono fuorvianti

Anche gli URL che non fanno parte di un link su cui si può cliccare sono utilizzati per attacchi di spoofing. A volte gli aggressori sfruttano la somiglianza di lettere diverse per imbrogliare la propria vittima. In alcuni casi questi cosiddetti attacchi omografici possono essere difficili da riconoscere.

Nel caso più semplice l’aggressore utilizza un URL o un dominio con lettere che combinate tra loro sembrano un’altra lettera. Ecco degli esempi:

- E-mail da “support@lacebook.com”: al posto di una “f” viene utilizzata una “l” minuscola.

- Link con destinazione “https://secure.arnazon.com/”: la combinazione delle lettere “rn” richiama la lettera “m”. Il sottodominio “secure” e “https” richiamano l’attenzione dell’utente e distraggono dal dominio oggetto di spoofing.

Il successo della truffa dipende per gran parte dal carattere utilizzato, ma se il contenuto dell’e-mail è abbastanza coinvolgente, riesce a distrarre da un dettaglio così piccolo che finisce per essere trascurato.

Più difficile da scoprire è un’altra variante di attacco omografico: l’Internationalized Domain Name (IDN). In questo caso l’aggressore vi manda un URL che contiene lettere di un altro alfabeto. Se si tratta di lettere simili dal punto di vista visivo all’alfabeto latino, l’URL può apparire autentico. Gli hacker utilizzano quindi indirizzi punycode. Il trucco: l’URL originale ad esempio non contiene la “a” latina bensì la sua variante in cirillico. Le due lettere sono molto simili e quindi facilmente confondibili. Inoltre, alcuni browser non rappresentano gli URL non latini come punycode, quindi l’utente non capisce di essere approdato su un sito Internet truccato.

Per evitare attacchi omografici dovreste assicurarvi che il vostro browser rappresenti sempre i domini con lettere non latine come punycode. Inoltre non dovreste mai cliccare su URL in cui la sicurezza è fondamentale, come per esempio il sito del vostro online banking, bensì salvarlo temporaneamente nei preferiti.

Nel caso in cui vi ritrovaste su una pagina web di cui dubitate l’autenticità, procedete come segue:

- verificate se la pagina sia stata caricata tramite cifratura HTTPS: la maggior parte dei siti Internet supporta la cifratura HTTPS. Oggigiorno qualsiasi pagina che richieda dati personali, come una password, dovrebbe essere caricata sempre ed esclusivamente tramite HTTPS. Se così non fosse, sussiste l’elevato rischio che si tratti di un sito falsificato.

- Verificate il certificato SSL: nel caso in cui il sito sia stato caricato tramite cifratura HTTPS, potete farvi mostrare il certificato SSL del server. Assicuratevi che il certificato si riferisca all’organizzazione proprietaria del sito. In caso contrario, potreste eventualmente trovarvi su un sito falsificato.

- Se avete ancora dubbi a riguardo, chiudete la finestra del browser.

Gli attacchi digitali non sono da prendere alla leggera; una volta rubati dati sensibili, è difficile limitare i danni. La prudenza non è mai troppa.

Email spoofing

Oltre al testo del messaggio vero e proprio, un’e-mail contiene anche metadati nell’header. L’header comprende vari campi come “da”, “a”, “rispondi a” ecc. Con un software è possibile sovrascrivere i contenuti dei campi header senza grande sforzo con i valori desiderati. Se nel campo “da” di un’e-mail ricevuta compare l’indirizzo del vostro capo, non è detto che l’e-mail provenga effettivamente da lui. Un aggressore può infatti modificare il campo “rispondi a” inserendo dati inventati. La vittima crederà quindi di rispondere al presunto legittimo indirizzo “da”, quando di fatto sta semplicemente rispondendo all’indirizzo “rispondi a” dell’hacker.

Sulla pagina dell’utente o del software di posta elettronica esiste tutta una serie di meccanismi di protezione per contrastare gli attacchi e-mail spoofing con lo scopo di riconoscere, segnalare ed eliminare le mail di spoofing. Di seguito li trovate elencati:

- utilizzare filtri spam: il filtro spam del vostro programma o server di posta elettronica utilizza l’euristica per riconoscere le e-mail false. Si tratta di un processo che si svolge in maniera completamente automatica e offre un livello di protezione di base.

- Applicare la cifratura dei contenuti: la cifratura del contenuto garantisce che l’e-mail proviene dal mittente indicato e che il messaggio non è stato modificato. Purtroppo la creazione delle comuni procedure PGP e S/MIME implica un certo dispendio. Anche se efficace, la cifratura dei contenuti è utilizzata relativamente poco al di fuori di alcune categorie professionali. In alternativa potete avvalervi di cifrature end-to-end di alcune applicazioni di messaggistica, che offrono gli stessi vantaggi in termini di sicurezza e possono essere subito utilizzate.

- Visualizzare ed esaminare l’header di un’e-mail: gli utenti esperti possono anche fare in modo di visualizzare mail header completi. Questa procedura consente un’analisi approfondita, e con il relativo know-how è possibile capire la provenienza reale della mail.

Inoltre esistono lato server tutta una serie di tecnologie il cui scopo è quello di impedire l’invio di e-mail di spoofing. Tra i più usati meccanismi di protezione lato server troviamo SPF, DKIM e DMARC.

Se tramite il vostro server gestite indirizzi e-mail di proprietà, dovete assicurarvi che almeno SPF e DKIM siano impostati correttamente, altrimenti rischiate che i messaggi di posta inviati legittimamente finiscano nella cartella spam dei destinatari.

Spoofing a livello di rete

Questo tipo di attacchi di spoofing ha come obiettivo la manipolazione della comunicazione nelle reti. La vittima non è una persona, bensì una rete hardware o software. Visto che si tratta di attacchi che vengono effettuati a livello di pacchetti dati il normale utente non se ne accorge.

DNS spoofing

Il Domain Name System, in breve DNS, è un sistema distribuito globalmente per trasformare i domini Internet in indirizzi IP. Per un nome di dominio il DNS restituisce un indirizzo IP. Le richieste che hanno già avuto una risposta al DNS sono salvate temporaneamente nelle cache DNS. Nel caso del DNS Spoofing una voce pericolosa è posizionata nella cache DNS. Ne consegue che le richieste in entrata per la voce manipolata forniscono un falso indirizzo IP e il traffico dati è così deviato su un altro server. Il DNS spoofing è utilizzato dai cybercriminali per effettuare phishing e attacchi man in the middle.

A livello utente è possibile difendersi da attacchi di DNS spoofing utilizzando sistemi di cifratura. Assicuratevi che i siti web visitati siano cifrati via HTTPS. In alcuni casi anche l’uso di una Virtual Private Network (VPN) può proteggere da DNS spoofing.

Nel caso in cui gestiate un vostro dominio, dovreste valutare l’opzione di utilizzare il sistema di protezione Domain Name System Security Extensions (DNSSEC), il quale sfrutta l’autenticazione crittografica per verificare l’integrità delle richieste DNS. In questo modo viene impedito un DNS spoofing tramite domini protetti DNSSEC.

Domain Guard di IONOS vi offre la protezione ideale da manipolazioni del vostro dominio.

MAC spoofing

Il MAC spoofing non ha nulla a che vedere con il modello di computer della nota azienda californiana, si tratta invece di un indirizzo MAC che attribuisce un nome a un indirizzo fisico di un dispositivo di rete. L’indirizzo MAC è un numero univoco che viene utilizzato in maniera singola per un dispositivo in rete. Anche se ciascun dispositivo di rete ha incorporato un indirizzo fisso, può essere facilmente oggetto di spoofing a livello di software. La possibilità di effettuare uno spoofing del proprio indirizzo MAC è spesso utilizzata dagli utenti per aggirare le limitazioni.

ARP spoofing

A livello di reti locali (LAN) viene utilizzato l’Address Resolution Protocol (ARP) per selezionare gli indirizzi MAC appartenenti a indirizzi IP di una tabella. Gli attacchi ARP hanno come obiettivo quello di manipolare le voci delle tabelle per deviare il traffico dati IP a un indirizzo MAC nocivo. In questo modo l’aggressore può intercettare e falsificare il traffico dati, rappresentando un serio pericolo.

IP spoofing

Nell’IP spoofing vengono inviati pacchetti dati TCP/IP o UDP/IP con un falso indirizzo mittente. Nella maggior parte dei casi questo attacco viene utilizzato come parte integrante di attacchi DoS e DDoS.