Le 5 migliori alternative a Docker

La containerizzazione con Docker è oggi uno standard, ma non sempre la soluzione migliore. Gli strumenti come Podman o BuildKit offrono valide alternative con vantaggi in aree come la sicurezza, CI/CD o le prestazioni. In questo articolo ti presentiamo le migliori alternative professionali a Docker, confrontiamo le caratteristiche principali e ti spieghiamo a chi si addice meglio ciascuna soluzione.

Tabella di confronto: panoramica delle alternative a Docker

| Caratteristica | Docker | Podman | BuildKit | Kaniko | LXC/LXD | runC |

|---|---|---|---|---|---|---|

| Virtualizzazione | A livello di sistema operativo | A livello di sistema operativo | – (Strumento di build) | – (Strumento di build) | A livello di sistema operativo | A livello di sistema operativo |

| Container di app | ✓ | ✓ | ~ | ✗ | ✗ | ✓ |

| Container per l’intero sistema | ✗ | ✗ | ✗ | ✗ | ✓ | ✗ |

| Compatibile con Docker | - | ✓ | ~ | ✗ | ✗ | ~ |

| Senza root | ✗ | ✓ | ~ | ✓ | ~ | ✓ |

| Adatto per CI/CD | ✓ | ✓ | ✓ | ✓ | ✗ | ~ |

| Pronto per Kubernetes | ~ | ✓ | ~ | ✓ | ✗ | ✓ |

| Formato container | Container Docker | Container Docker | Dockerfile | Layered FS | LXC | OCI |

| Licenza | Apache 2.0 | Apache 2.0 | Apache 2.0 | Apache 2.0 | LGPLv2.1+ / Apache 2.0 | Apache 2.0 |

| Piattaforme | Linux, Windows, macOS, AWS, Azure | Linux, Windows | Linux, Windows | Linux, Kubernetes | Linux | Linux |

Puoi approfondire Docker nel nostro tutorial su Docker.

Perché cercare alternative a Docker?

Docker è uno strumento potente, ma non è sempre la scelta migliore in ogni situazione. I cambiamenti nella licenza come la commercializzazione di Docker Desktop influenzano direttamente molte aziende. Allo stesso tempo, sorgono questioni di sicurezza, poiché Docker richiede spesso permessi di root e lavora con un demone centrale, aumentando i punti vulnerabili agli attacchi.

Inoltre, Kubernetes, lo strumento di orchestrazione leader del settore, non utilizza più Docker come runtime predefinito. Al suo posto vengono usati runtime come containerd o CRI-O. In molti casi d’uso, da sistemi critici per la sicurezza a processi CI/CD automatizzati, altri strumenti specializzati possono quindi essere la soluzione migliore.

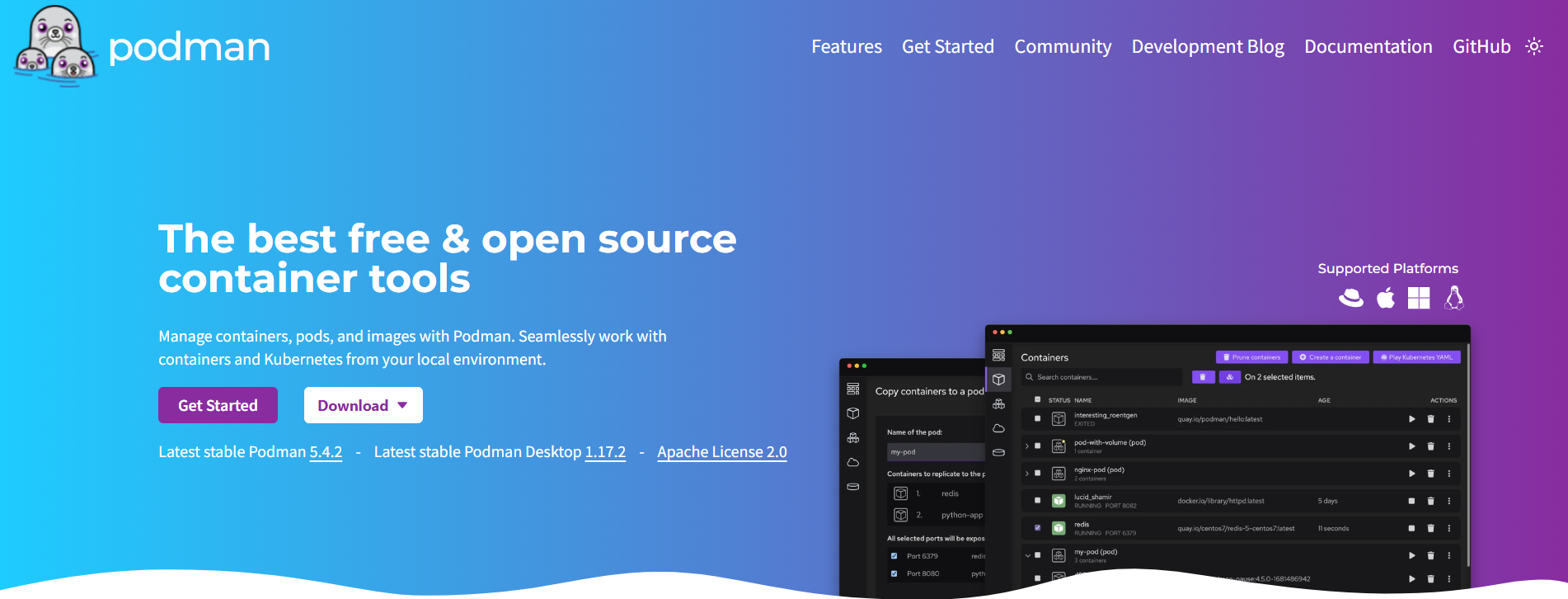

Podman: Docker senza demone

Podman è attualmente l’alternativa più conosciuta a Docker. Particolarmente interessante: Podman funziona senza un demone centrale, permettendoti di avviare direttamente i processi dei container, se lo desideri, anche completamente senza permessi di root. In questo modo viene garantita una sicurezza decisamente maggiore, soprattutto negli ambienti produttivi.

Un altro vantaggio è l’alta compatibilità: chi ha già lavorato con Docker familiarizzerà velocemente con Podman, poiché la struttura dei comandi è quasi identica. Anche l’integrazione con systemd e Kubernetes funziona senza problemi.

Un aspetto negativo è che le interfacce grafiche o gli strumenti GUI per Podman non sono ancora così avanzati come quelle di Docker Desktop. Inoltre, può esserci la necessità di adattarsi nei progetti multi-container più complessi quando si cambia da Docker Compose.

In sintesi: Podman è adatto per sviluppatori, sviluppatrici, amministratrici e amministratori che cercano un’alternativa sicura, basata su CLI e compatibile con Docker, perfetta per configurazioni Linux produttive.

BuildKit: il moderno builder di Docker

BuildKit è stato sviluppato dal team di sviluppatori di Docker come sostituto moderno del comando classico “docker build”. Si distingue per una velocità maggiore, un caching intelligente e la possibilità di gestire i Build-Secrets, un chiaro vantaggio nelle pipeline CI/CD complesse.

Anche le build parallele sono possibili, il che rende BuildKit particolarmente efficiente. Può essere attivato sia all’interno di Docker che utilizzato autonomamente. In combinazione con Docker o Podman, fornisce un notevole incremento delle prestazioni durante il processo di creazione delle immagini. Lo svantaggio: BuildKit non è un sostituto completo di Docker, ma si concentra esclusivamente sul processo di build. Chiunque desideri gestire o distribuire container ha bisogno di uno strumento complementare.

In sintesi: BuildKit è rivolto ai team DevOps, agli sviluppatori e alle sviluppatrici che danno importanza a build veloci e sicure, soprattutto in ambienti automatizzati.

Kaniko: build di container senza Docker

Kaniko è uno strumento di Google, sviluppato appositamente per la costruzione di container in ambienti Kubernetes, senza bisogno di Docker o permessi di root. Funziona completamente all’interno di un pod e può creare immagini direttamente nel cloud, ad esempio in GitHub Actions o Google Cloud Build.

Per questo motivo Kaniko è la scelta ideale per processi CI/CD automatizzati, in cui non si desidera installare un ambiente di runtime aggiuntivo. Un chiaro vantaggio in termini di sicurezza: poiché Kaniko funziona senza privilegi di root, è utilizzabile facilmente in ambienti di cluster condivisi. Tuttavia, non è uno strumento universale. Non è adatto allo sviluppo locale o al lavoro interattivo sulla riga di comando, poiché qui mancano funzionalità consuete come l’accesso alla shell o la gestione flessibile dei container.

In sintesi: Kaniko è perfetto per i team che lavorano in modo cloud native e vogliono automatizzare in sicurezza i processi di build containerizzati, specialmente nell’ambiente Kubernetes.

LXC / LXD: containerizzazione a livello di sistema

LXC (Linux Containers) è una tecnologia di basso livello per la virtualizzazione dei sistemi operativi su Linux, esistente da oltre un decennio. Permette di avviare e gestire sistemi Linux completi all’interno di contenitori, noti come contenitori di sistema.

LXD è stato sviluppato da Canonical nel 2015 come livello amministrativo user-friendly sopra LXC. Aggiunge funzionalità come una propria CLI, un’API REST, la gestione delle immagini e gli snapshot, facilitando soprattutto l’uso quotidiano nelle infrastrutture professionali.

LXC e LXD: perché l’alternativa a Docker è stata di nuovo riunita in una sola

LXD è stato restituito nel 2023 da Canonical alla community LXC e da allora viene sviluppato insieme a LXC sotto l’egida del Linux Containers Project. L’obiettivo dell’unione è una gestione più trasparente sostenuta dalla community e un’integrazione più stretta tra i due componenti. LXC rimane la base tecnica, mentre LXD continua a fungere da interfaccia utente intuitiva.

La separazione funzionale resta comunque intatta:

- LXC rimane la tecnologia di base

- LXD rimane l’interfaccia di gestione user-friendly

Inquadramento tecnico

Rispetto a Docker, LXC e LXD sono decisamente più vicini alle classiche macchine virtuali. Offrono ambienti di sistema completi con sistema di init, gestione degli utenti, gestione dei pacchetti, ecc., quindi ben oltre i tipici container per app di Docker o Podman. Tuttavia, poiché rinunciano a un hypervisor, rimangono leggeri e performanti.

Limitazioni

Il rovescio della medaglia: LXC/LXD non sono ottimizzati per i microservizi, le implementazioni cloud native o per i moderni processi CI/CD. La gestione è più complessa e l’integrazione in ecosistemi di container come Kubernetes è quasi inesistente.

In sintesi: LXC e LXD sono ottimi per amministratori, amministratrici, fornitori di hosting o team che desiderano gestire sistemi Linux completi in isolamento, ad esempio come alternativa a VM leggere. Grazie alla fusione nel Linux Containers Project, gli utenti trarranno vantaggio da un futuro più stabile e gestito dalla community per entrambe le tecnologie.

runC: il runtime per container per professionisti

runC è l’implementazione di riferimento della specifica OCI (Open Container Initiative) ed è utilizzata da molti strumenti in background, come Docker, Podman o containerd. Chi desidera controllare i container del livello più basso non può fare a meno di runC.

Il suo grande vantaggio è la leggerezza: runC offre solo il necessario per avviare i container, risultando estremamente flessibile. È particolarmente adatto per soluzioni di container personalizzate o ambienti orientati alla sicurezza. Tuttavia, si rivolge maggiormente a utenti esperti. Non c’è una comoda CLI per la gestione dei container o per i processi di build. Chi lavora con runC lo fa principalmente nel contesto di toolchain proprie o per integrazioni di sistema profonde.

In sintesi: runC si adatta bene ad applicazioni speciali, ricerca, sicurezza o ambienti container di basso livello, meno per lo sviluppo quotidiano.

Kubernetes: non un’alternativa a Docker, ma un livello superiore

Spesso si fraintende, ma Kubernetes non sostituisce Docker e si basa su runtime di container. Mentre in passato veniva utilizzato Docker come ambiente di esecuzione, a partire dalla versione 1.20 Kubernetes utilizza invece runtime standardizzati come containerd o CRI-O.

Questi strumenti si occupano dell’avvio e della gestione dei container, ma non dispongono di un’interfaccia a riga di comando o di una funzione di build propria come Docker. Kubernetes, quindi, non è un’alternativa a Docker, ma uno strumento di orchestrazione, ovvero un livello di controllo sopra i container veri e propri.

Per l’uso quotidiano ciò si traduce nel fatto che chi lavora con Kubernetes dovrebbe comprendere che Docker non è più la base tecnica, anche se molte immagini continuano a essere disponibili nel formato Docker.

- Processori all'avanguardia di ultima generazione

- Hardware dedicato ad alte prestazioni

- Data center certificati ISO

Conclusione: quale alternativa a Docker fa per te?

La scelta della giusta alternativa a Docker dipende fortemente dall’obiettivo: se cerchi la massima sicurezza, Podman è quello che fa per te. Per build performanti, BuildKit è perfetto, mentre Kaniko è la prima scelta nel cloud. Chi vuole isolare interi sistemi si troverà bene con LXC/LXD. Per un controllo assoluto a livello di runtime, runC rimane una soluzione snella per i professionisti. In ogni caso, vale la pena guardare oltre Docker… il mondo dei container è più vario che mai.